Was ist anonymes Surfen und wie bleibe ich online anonym

Da das Internet eine fast unerschöpfliche Quelle für Unterhaltung und Informationen aller Art darstellt, ist es schwer, sich Gedanken darüber zu machen, wie sicher es insgesamt ist. Schließlich hat alles seinen Preis auch all diese Bequemlichkeit, richtig? Sie haben Recht und der Preis scheint Ihre Privatsphäre zu sein.

Nun, da kommt das anonyme Surfen ins Spiel - die Idee vom Surfen im Internet ohne persönliche Informationen über sich preiszugeben und keine Protokollierungen durch Regierungen, Werbetreibende und anderen Unternehmen zuzulassen.

Inhaltsverzeichnis

- Warum ist das anonyme Browsen so wichtig?

- Es hält die Überwachung durch die Regierung in Schach

- Es schützt Ihr Recht auf Redefreiheit

- Es verhindert, dass Suchmaschinen eine zu große “Vertrautheit” aufbauen können

- Es hält sensible Daten fern von Werbetreibenden

- Es verhindert Bandbreitenbeschränkungen durch den ISP

- Es schützt Ihre Daten in ungesicherten Netzwerken

- Es ermöglicht Ihnen Zugriff auf gesperrte Inhalte

- Es macht Torrenting sicher

- So bleiben Sie online anonym – die Grundlagen

- Verwenden eines Proxy

- Verwendung von Tor (The Onion Router)

- Verwenden eines VPN (Virtuelles Privates Netzwerk)

- Verwenden des Inkognito/ Datenschutz-Modus in Ihren Browser

- Regelmäßiges Leeren des Cache

- Verwenden von Werbeblockern

- Blockieren von Web Activity Trackern

- Setzen der Konten bei Sozialen Medien auf “Privat”

- Deaktivieren der Standortverfolgung

- Überprüfen der Berechtigungen für mobile Apps

- Anonym online sein – Das nächste Level

- Fazit

Die gute Nachricht ist, dass so etwas erreichbar ist, aber bevor wir anfangen zu diskutieren, wie man online anonym bleibt, müssen wir eines klarstellen: Es gibt wirklich keine 100 prozentige Anonymität im Internet. Sie können auf jeden Fall Vorkehrungen treffen, um Ihre Privatsphäre zu schützen und das Risiko, dass Ihre personenbezogenen Daten durchsickern oder sichtbar sind, erheblich senken. Allerdings ist kein Ansatz absolut narrensicher, da das Internet so umfangreich, vielseitig und riskant ist.

Wenn wir Begriffe wie “anonymes Browsen” oder “anonymes Surfen” verwenden, dann ist dies genau das, worauf wir uns beziehen.

Warum ist das anonyme Browsen so wichtig?

Ob Sie es glauben oder nicht, es wird immer schwieriger, irgendeine Art von Privatsphäre im Internet zu genießen. Was Sie online tun, bleibt nicht wirklich nur zwischen Ihnen und Ihrem Gerät. Um genauer zu werden, gibt es hier einige Gründe, warum Sie privates Surfen so dringend benötigen:

1. Es hält die Überwachung durch die Regierung in Schach

Regierungen wissen ganz genau, was für eine wertvolle Informationsquelle das Internet ist und wollen es entsprechend nutzen – indem sie versuchen, nach allen Daten zu greifen die sie bekommen können.

Und wenn Sie vielleicht denken, dass die Überwachung durch die Regierung nur in den USA stattfindet, ist die Realität weit davon entfernt. Während die USA Dutzende von Massenüberwachungsprojekten haben, ist dies nicht das einzige Land, das dies im Allgemeinen tut.

Beachten Sie auch, dass die meisten Regierungen nationale ISPs benötigen, die den Behörden Benutzerdaten zur Verfügung stellen müssen und diese bis zu einer bestimmten Anzahl von Jahren aufzubewahren haben.

Das anonyme Browsen würde dabei helfen den Regierungsbehörden es zu erschweren Ihre Online-Aktivitäten im Auge zu behalten und Ihren Online-Verkehr mitzuschneiden. Dennoch ist es erwähnenswert, dass Sie nicht zu 100% vor Überwachung geschützt werden können. Solange Sie im Internet sind, ist dies einfach nicht möglich.

Es schützt Ihr Recht auf Redefreiheit

Während fast alle Länder der Welt ihren Bürgern das Recht auf freie Meinungsäußerung einräumen, fängt es immer mehr an, wie ein theoretisches Recht auszusehen. In der Realität ist es ziemlich einfach Ihnen Ihre Meinungsfreiheit wegzunehmen – ob es sich um eine Online-Plattform handelt, die Sie zensiert oder Sie von Cyber-Mobbing aufgrund Ihrer Meinung betroffen sind.

Manchmal haben Sie sogar das Rechtssystem nicht hinter sich. In Ländern wie Saudi-Arabien zum Beispiel, wo Selbstzensur die Norm ist. Andernfalls riskieren Sie ernsthafte rechtliche Probleme – von der Inhaftierung bis zur öffentlichen Auspeitschung.

Das Gute beim anonymen Surfen ist, dass es Ihnen eine Stimme im Internet gibt – selbst wenn Sie keine haben. Da die Leute nicht wissen, wer Sie sind, können Sie Ihre Gedanken frei äußern – egal, ob Sie soziale, politische oder wirtschaftliche Fragen diskutieren (um nur einige zu nennen).

3. Es verhindert, dass Suchmaschinen eine zu große “Vertrautheit” aufbauen können

Es lässt sich nicht leugnen, dass Suchmaschinen das Internet benutzerfreundlicher und komfortabler gemacht haben, aber ist Ihnen klar zu welchem Preis? Die Ergebnisse der automatischen Vervollständigung, die Sie erhalten, wenn Sie einen Buchstaben oder ein Wort eingeben, das Ihnen vertraut vorkommt, sind nicht nur eine nette Funktion. Es handelt sich dabei um komplexe Algorithmen, die persönliche Daten von Ihnen verwenden, um personalisierte Ergebnisse zu liefern.

Was für Informationen fragen Sie sich? Nun, Suchmaschinen wie Google, Yahoo! und Bing sammeln Folgendes:

- Die Internetseiten, nach denen Sie suchen und auf die Sie zugreifen.

- Ihren geografischen Standort

- Ihr Alter und Ihr Geschlecht

- Browserverlauf von Apps/ Internetseiten Dritter, die sich auf die Dienste einer Suchmaschine verlassen

- Alle Sprachbefehle, die Sie an einen Sprachassistenten geben, der zur Suchmaschine gehört (wie Google Assistent)

- E-Mail-Inhalte (in dem Fall wo Suchmaschinen, auch E-Mail-Dienste anbieten)

- Geräteinformationen

- wie Sie aussehen (einige Suchmaschinen verwenden Gesichtserkennung in ihren Fotos)

- Ihre religiösen und politischen Überzeugungen

- Wie gesund Sie sind

- Überall wo Sie waren

- Wer Ihre Freunde sein

Und damit kratzen wir erst an der Oberfläche.

Darüber hinaus werden all diese Daten zusammen mit den anderen Informationen, die von den Suchmaschinen gesammelt werden, an Partnerfirmen weitergegeben (z. B. YouTube, das Google gehört).

Das anonyme Surfen kann Sie zwar nicht vor jeder einzelnen Verletzung der Privatsphäre schützen, die wir oben aufgeführt haben, es kann jedoch dazu beitragen, Ihre persönlichen Daten besser zu schützen, um mehr Privatsphäre zu genießen und Suchmaschinen verwenden zu können, ohne das unheimliche Gefühl “die wissen alles über mich”.

4. Es hält sensible Daten fern von Werbetreibenden

Wie Suchmaschinen wissen auch Werbetreibende etwas zu viel über Sie. Wie, fragen Sie sich? Nun, dafür können Sie sich bei Suchmaschinen und Plattformen der Sozialen Medien (neben anderen kleineren Internetseiten) bedanken. Sie geben Ihre Daten an Dritte Werbetreibende weiter, um damit Gewinne zu erzielen.

Und nein, es ist kein großes Geheimnis oder ungesetzlich – es wird höchstwahrscheinlich in den Nutzungsbedingungen der Suchmaschine oder der Internetseite der Sozialen Medien erwähnt. Und hey, das sind normalerweise kostenlose Plattformen, daher ist dies keine große Überraschung.

Aber sie sind nicht die einzigen Übeltäter. ISPs können manchmal Benutzerdaten auch an Werbetreibende von Drittanbietern verkaufen. Zum Glück passiert dies nicht in allen Ländern. Im Moment müssen sich nur die Menschen in den USA damit befassen (allerdings gibt es keine Garantie, dass zwielichtige Deals zwischen ISP und Werbetreibenden hinter den Kulissen nicht in anderen Ländern ebenso stattfinden).

Was bedeutet das alles für Sie? Abgesehen davon, dass Ihre Privatsphäre für einen Gewinn verkauft wird, werden Ihnen immer mehr personalisierte Anzeigen im Internet zugeschaltet. Wenn Sie beispielsweise eine Facebook-Seite über Öfen liken, seien Sie nicht überrascht, wenn Sie Ofen-Anzeigen auf Facebook, Google und anderen Internetseiten gezeigt bekommen.

Für manche Leute kann das bequem sein. Für die meisten von uns ist es einfach gruselig und aufdringlich. Glücklicherweise kann privates Surfen dabei helfen, die Anzahl der Informationen, die Werbetreibende über Sie erhalten, zu begrenzen. Es ist auch eine gute Idee, die Datenschutzeinstellungen der meisten Plattformen und Suchmaschinen zu überprüfen, um personalisierte Anzeigen zu deaktivieren (oder alles, was sich auf Werbung bezieht).

5. Es verhindert Bandbreitenbeschränkungen durch den ISP

ISP können die Verbindungsgeschwindigkeit tatsächlich verlangsamen, wenn sie der Ansicht sind, dass Sie “zu viele Daten” online verwenden – sei es Streaming, VoIP-Anrufe oder Spiele. Sie tun dies angeblich, um ihre Dienste zu verbessern (was glaubwürdig ist), aber sie tun es auch, um Benutzer wie Sie davon zu überzeugen, für einen größeren, teureren Datentarif zu bezahlen oder ein teureres Abonnement zu erhalten.

ISP können das, weil sie alles überwachen können, was Sie im Internet tun. Die gute Nachricht ist, dass Sie sich dagegen wehren können, indem Sie anonym im Internet surfen, um sicherzustellen, dass Ihr ISP keine Kenntnis darüber hat, auf welche Internetseiten Sie zugreifen und welche Dateien Sie herunterladen.

6. Es schützt Ihre Daten in ungesicherten Netzwerken

Die Verwendung von WiFi, für das kein Kennwort erforderlich ist, ist äußerst praktisch, aber auch sehr gefährlich zugleich. Aufgrund der fehlenden Verschlüsselung kann jeder Ihre Verbindungen belauschen und Ihre Online-Aktivitäten sowie persönlichen Daten (wie Kreditkartennummern und Anmeldeinformationen) erschnüffeln.

Sie können dies zwar vermeiden, indem Sie stattdessen ein passwortgeschütztes Netzwerk verwenden, aber leider kann keiner garantieren, dass dies wirklich sicherer ist. Warum? Aufgrund der KRACK-Sicherheitsanfälligkeit, die WPA2-gesicherte Netzwerke gefährden kann.

Die beste Option ist, sicherzustellen, dass Sie eine gewisse Anonymität genießen, wenn Sie sich mit einem WLAN-Netzwerk verbinden – gesichert oder ungesichert. Selbst wenn jemand Ihre Verbindung überwachen sollte, kann er auf diese Weise nichts Wertvolles über Sie lernen oder vertrauliche Informationen stehlen.

7. Es ermöglicht Ihnen Zugriff auf gesperrte Inhalte

Während das Internet eine nahezu unüberschaubare Auswahl an Inhalten bietet, können Sie nicht alle Inhalte genießen. In vielen Fällen stehen Ihnen geografische Sperrungen im Weg, die Sie am Zugriff hindern. Kurz gesagt, dies ist eine Methode zum Sperren des Zugriffs auf Inhalte basierend auf Ihrem geografischen Standort. Diese werden im Allgemeinen von Inhaltsanbietern aus rechtlichen, Netzwerk- und urheberrechtlichen Gründen angewandt.

Netflix ist ein ziemlich gutes Beispiel dafür. Während der Dienst zumeist weltweit verfügbar ist, können Online-Benutzer außerhalb der USA nicht auf die US-Inhaltsbibliothek zugreifen. Die Internetseite überprüft Ihre IP-Adresse, wenn Sie eine Verbindung herstellen, und leitet Sie zur “Ihrer Landesbibliothek” weiter.

Regionale Beschränkungen sind jedoch nicht Ihre einzige Sorge – Online-Inhalte können ebenfalls durch die Verwendung von Firewalls eingeschränkt werden. Dies ist normalerweise der Fall, wenn eine Regierung bestimmte Internetseiten blockieren möchte (beispielsweise, wie China Google, Facebook und Blogspot blockiert), oder wenn ein Arbeitsplatz / eine Bildungseinrichtung sicherstellen möchte, dass Mitarbeiter/ Studenten nicht durch das Browsen von Online-Inhalten „abgelenkt“ werden (wie YouTube oder Twitter).

In beiden Situationen können Sie mit anonymem Surfen Firewall-Beschränkungen umgehen, ohne dass jemand dies die meiste Zeit weiß.

8. Es macht Torrenting sicher

Abhängig von dem Land, in dem Sie leben, kann das Herunterladen von Torrents eine problemlose Sache sein, die Sie im Internet erledigen können, oder eine illegale Aktivität, die dazu führen kann, dass Sie DMCA-Benachrichtigungen erhalten und Tausende von Euros (wenn nicht noch mehr) Bußgeld zahlen müssen, und sich möglicherweise am Ende sogar vor Gericht verantworten müssen oder im Gefängnis landen.

Selbst wenn wir den rechtlichen Aspekt außer Acht lassen, ist Torrenting immer noch nicht sehr sicher, da alle anderen Benutzer, die denselben Torrent herunterladen/ hochladen wie Sie Ihre echte IP-Adresse sehen können, das heißt, dass alle privaten Daten, die mit Ihrer IP verbunden sind, der Gnade von Fremden ausgesetzt sind.

Glücklicherweise hilft das anonyme Surfen Ihnen dabei, diese Hürde zu überwinden, indem Sie sicherstellen, dass niemand Ihre Identität kennt – sowohl um Sie vor potenziellen Hackern und Copyright-Trollen zu schützen, als auch vor Problemen mit dem Gesetz.

Als eindeutiger Haftungsausschluss, wir billigen keine absichtlichen Urheberrechtsverletzungen oder illegale Online-Piraterie, aber wir verstehen, dass einige Personen nur über P2P auf Unterhaltungs-, Arbeits- oder Schuldateien zugreifen können.

So bleiben Sie online anonym – die Grundlagen

In diesem Abschnitt behandeln wir die einfacheren und gebräuchlichsten Möglichkeiten, um Ihre Anonymität zu bewahren, wenn Sie sich im Internet befinden. Das heißt nicht, dass sie natürlich nicht auch effizient sind.

1. Verwenden eines Proxy

Ein Proxy ist ein Server, der als Vermittler zwischen einem kleinen lokalen Netzwerk und dem Internet fungiert. Viele Online-Benutzer verlassen sich auf Proxies, um ihre IP-Adressen zu verbergen und auf regional gesperrte Inhalte zuzugreifen. Die meisten Proxy-Dienste sind im Allgemeinen kostenlos, es gibt aber auch bezahlte Proxies.

Vorteile

- Die Verwendung eines Proxy für den Zugriff auf Internetseiten kann aufgrund der Zwischenspeicherungsfunktion des Services (im Grunde zum Speichern von Internetseiten für einen späteren Besuch durch den Nutzer) recht schnell sein. Dies bedeutet, dass dadurch die Ladezeiten wahrscheinlich verkürzt werden.

- Proxies sind einfach zu verwenden und verbergen die IP-Adressen der Benutzer, damit Sie anonym im Internet surfen können.

- Je nach Voreinstellungen des Proxy-Administrators kann ein Proxy-Server so eingerichtet werden, dass arglistige Internetseiten automatisch herausgefiltert werden.

Nachteile

- Trotz der Zwischenspeicherungsfunktion kann es bei überfüllten Proxyservern zu langsameren Geschwindigkeiten kommen. Dies geschieht vor allem häufig bei kostenlosen Proxies.

- Die meisten Proxys verbergen lediglich Ihre IP-Adresse. Sie verwenden keine Verschlüsselung, um Ihren Internetverkehr zu schützen. Das bedeutet, dass Sie sich nicht darauf verlassen können, dass Ihre Privatsphäre wirklich geschützt wird. Dies gilt insbesondere, wenn Sie ein ungesichertes Netzwerk verwenden. Während einige Proxy-Server möglicherweise SSL-Verschlüsselung verwenden, ist diese nicht die sicherste, da der NSA diese angeblich abfangen und knacken kann.

- Mal abgesehen von der Verschlüsselung können Proxys keine vollständige Anonymität bieten, einfach weil der Besitzer des Proxyservers immer weiß, wie Ihre tatsächliche IP-Adresse lautet, wenn Sie HTTP-Verbindungen verwenden.

2. Verwendung von Tor (The Onion Router)

Tor ist im Wesentlichen ein Anonymitätsnetzwerk, das Benutzern den privaten Zugriff auf das Internet ermöglicht. Dabei werden Daten zwischen mehreren Relais (auch als “Router” oder “Knoten” bezeichnet) übertragen, um den Online-Verkehr und den Ort des Benutzers zu verschleiern.

Vorteile

- Jede Internetseite auf die Sie mit Tor zugreifen, kann Ihre IP-Adresse nicht nachverfolgen. Gleichzeitig können von Ihnen besuchte Internetseiten nicht auf Ihre IP-Adresse zurückgeführt werden.

- Es ist äußerst schwierig für Regierungsbehörden, Tor vollständig zu schließen, da es ein Netzwerk ist, das über zahlreiche Länder verteilt ist.

- Tor ist ziemlich einfach einzurichten und funktioniert auf mehreren Plattformen. Das Benutzen ist auch kostenlos.

- Da Ihr Online-Datenverkehr an mehrere Relais gesendet wird (deren Betreiber die Quelle des Datenverkehrs nicht kennen), können Webpakete keinem bestimmten Online-Benutzer zugeordnet werden.

Nachteile

- Obwohl die Anzahl der Relais von Tor ziemlich hoch zu sein scheint (über 7.000), reicht es nicht aus, um mit der Anzahl der Benutzer Schritt zu halten. Die Verwendung von Tor bedeutet daher, dass Sie sich oft mit langsameren Verbindungen auseinandersetzen müssen.

- Ein ISP kann ein Tor-Relais blockieren, wenn dieses entdeckt wird. Sogar Länder können das, wo China ein gutes Beispiel ist. In diesem Fall ist es für Sie als Tor-Benutzer schwieriger, eine Verbindung zum Internet herzustellen.

- Tor ist zwar generell ziemlich sicher, hat aber immer noch seine Schwächen. Zu einem bestimmten Zeitpunkt hatten seine Mac- und Linux-Nutzer eine Sicherheitsanfälligkeit, durch die Benutzer-IPs möglicherweise aufgedeckt wurden. Dem FBI gelang es auch, zahlreiche Tor-Benutzer (aus gutem Grund) durch Verwendung einer nicht öffentlich bekannten Tor-Sicherheitsanfälligkeit zu hacken.

- Die Knoten werden von Freiwilligen betrieben, was bedeutet, dass Ihre Privatsphäre häufig menschlichen Fehlern unterliegt.

- Das letzte Relais, das der Verkehr durchläuft, bevor sein Ziel erreicht wird, wird als Ausgangsrelais bezeichnet. Bedauerlicherweise verwenden Exit-Relais keine Verschlüsselung, da sie für die Entschlüsselung des Datenverkehrs verantwortlich sind. Das bedeutet so ziemlich, dass jeder, der das Ausgangsrelais betreibt, den gesamten Datenverkehr leicht überwachen kann.

3. Verwenden eines VPN (Virtuelles Privates Netzwerk)

Ein VPN ist ein Dienst, mit dem Sie anonym im Internet surfen können, indem Sie Ihre echte IP-Adresse verschleiern und Ihren Online-Verkehr verschlüsseln, um sicherzustellen, dass niemand sie überwachen kann. Aufgrund der einfachen Anwendung eines VPN ist dies eine der beliebtesten Methoden zum anonymen Browsen.

Richtige VPN-Dienste sind nicht kostenlos, obwohl die Kosten normalerweise recht niedrig sind. Sie können zwar kostenlose VPN nutzen, die Nachteile sind es jedoch nicht wert, da sie nur Ihre Privatsphäre gefährden, anstatt sie zu schützen.

Vorteile

- Durch die Verschlüsselung eines VPN kann verhindert werden, dass Cyberkriminelle, staatliche Überwachungsbehörden und ISP Ihre Online-Aktivitäten beobachten und vertrauliche Daten von Ihnen stehlen können. Wenn sie versuchen, Ihren Datenverkehr zu überwachen, sehen sie im Grunde nur Kauderwelsch – selbst in ungesicherten Netzwerken.

- VPN erleichtert Ihnen den Zugriff auf uneingeschränkte Inhalte, indem Sie Ihre IP-Adresse verschleiern und – folglich – Ihren Standort ändern. Weder regionale Sperrungen noch Firewalls können Ihnen im Weg stehen.

- VPN basieren im Allgemeinen auf einer gemeinsam genutzten IP-Technologie (mehrere Personen, die dieselbe IP für die Verbindung mit dem Internet verwenden), um die Anonymität der Benutzer zu schützen. Dies stellt im Wesentlichen sicher, dass niemand die Verbindung zu einem einzelnen Benutzer verfolgen kann.

- Ein VPN ist normalerweise sehr einfach einzurichten, da es viele Drittanbieter gibt, die VPN-Klienten anbieten, die auf zahlreichen Plattformen funktionieren.

Nachteile

- Durch die Verschlüsselung eines VPN und die Entfernung zwischen Ihnen und dem Server kann manchmal die Verbindungsgeschwindigkeit beeinträchtigt werden. Dies kann zu langsameren Geschwindigkeiten führen, aber dies muss nicht immer der Fall sein.

- VPN-Klienten funktionieren nicht auf Geräten, die keine ursprüngliche VPN-Unterstützung bieten, wie z.B. Spielkonsolen.

Benötigen Sie ein zuverlässiges VPN?

Wenn Sie mit einem VPN anonymes Surfen genießen möchten, hält Ihnen CactusVPN den Rücken frei. Wir bieten einen erschwinglichen VPN-Dienst mit High-End-AES-Verschlüsselung an, um Ihre privaten Daten und Ihren Online-Verkehr zu schützen, wenn Sie im Internet unterwegs sind. Wir haben außerdem eine strikte No-Log-Richtlinie, was bedeutet, dass wir keinerlei sensiblen Informationen über unsere Benutzer speichern.

Alle unsere 30 Hochgeschwindigkeitsserver verwenden eine gemeinsame IP-Technologie und sind mit unbegrenzter Bandbreite ausgestattet. Darüber hinaus sind unsere VPN-Apps sehr benutzerfreundlich.

Zusätzlich, wenn Sie daran interessiert sind, auf regional gesperrte Inhalte zuzugreifen, wird es Ihnen gefallen, dass unser VPN auf jeden Fall mit einem Smart DNS-Dienst gebündelt werden kann, der Ihnen dabei hilft, mehr als 300 Internetseiten weltweit zu entsperren.

Und falls Sie Interesse an Proxy oder Tor haben, werden Sie froh sein Folgendes zu wissen:

- Unsere VPN-Server dienen gleichzeitig als Proxyserver, die Sie jederzeit frei verwenden können.

- CactusVPN funktioniert gut mit Tor, d.h. Sie können beide Dienste gleichzeitig verwenden, um Ihre Privatsphäre extra zu erhöhen.

Spezieller Deal! Holen Sie sich CactusVPN für $ 3.5 / Monat!

Und sobald Sie CactusVPN-Kunde werden, haben wir immer noch eine 30-tägige Geld-zurück-Garantie.

4. Verwenden des Inkognito/ Datenschutz-Modus in Ihren Browser

Die meisten gängigen Browser verfügen über einen Inkognito/ Datenschutz -Modus. Die Idee ist, es zu verwenden, wenn Sie nicht möchten, dass Daten Ihrer aktuellen Sitzung gespeichert werden. Theoretisch bedeutet dies, dass kein Webcache, keine Cookies oder kein Internetprotokoll verwendet werden.

Beachten Sie jedoch, dass diese Funktion am besten zusammen mit einem Datenschutz-Tool wie einem VPN verwendet werden sollte. Datenschutz- / Inkognito-Modi bieten einen gewissen Grad an anonymem Surfen, sichern jedoch Ihre Verbindung nicht. Auch ist die Privatsphäre nur an Ihrem Ende sichergestellt.

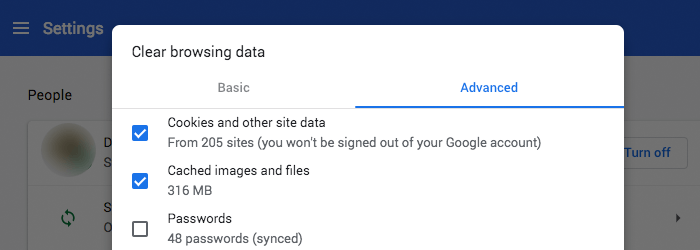

5. Regelmäßiges Leeren des Cache

Einer der Hauptgründe, warum Sie den Cache Ihres Browsers leeren sollten, besteht darin, alle Cookies zu entfernen, die beim Online-Surfen auf Ihrem Gerät abgelegt werden. Falls Sie mit Cookies nicht vertraut sind, es handelt sich um kleine Textdateien, die beim Besuch einer Internetseite auf Ihrem Computer abgelegt werden (Keine Sorge – Sie werden zumeist gebeten Ihre Zustimmung dazu zu geben).

Cookies werden verwendet, um Informationen über Ihre Surfgewohnheiten zu speichern, damit Internetseiten Ihnen ein persönlicheres und komfortableres Erlebnis bieten können (z. B. Sie müssen Ihre Anmeldeinformationen nicht erneut eingeben oder Ihre Artikel im Einkaufswagen werden für eine Weile gespeichert, auch wenn Sie die Internetseite verlassen).

Normalerweise ist das kein großes Problem. Die Tatsache, dass Werbetreibende Cookies verwenden können, um Ihre Online-Bewegungen zu verfolgen, kann jedoch ziemlich ärgerlich sein – ganz zu schweigen von einer Verletzung Ihrer Privatsphäre. Und übereinstimmend mit Cookie Central (einer großen Ressource für Internet-Cookies) können skrupellose Dritte Cookies auch so verwenden, dass sie “detaillierte Profile Ihrer Interessen, Ihrer Kaufgewohnheiten und Ihres Lebensstils erstellen”.

Sie können Cookies zwar nicht vollständig entfernen, aber Sie können den Cache Ihres Webbrowsers regelmäßig leeren, um es Internetseiten zu erschweren, Ihre Gewohnheiten nachzuverfolgen. Wenn Sie äußerst fleißig sein möchten, können Sie Ihren Cache nach jeder Internetsitzung leeren.

Neben der Hilfe mit den Cookies, können Sie durch das Leeren des Caches auch die Ladegeschwindigkeit verbessern und Browserfehler beheben.

6. Verwenden von Werbeblockern

Google schaltet angeblich rund 29 Milliarden Anzeigen pro Tag für Online-Nutzer. Und das ist nur Google – wir berücksichtigen keine Plattformen wie Facebook.

“Okay, ich werde vielleicht täglich mit Tonnen von Werbung überhäuft, aber das ist kein so großes Problem.”

Das mag zwar nicht problematisch erscheinen, aber bedenken Sie Folgendes: Bei Online-Anzeigen handelt es sich nicht nur um einfache Textfelder, die nur zum Anzeigen bestimmt sind. Sie “hören” tatsächlich zu, was Sie gerade tun – im Wesentlichen überwachen sie Ihre Klicks und Aktionen, um Ihnen im Internet zu folgen. Warum? Damit Sie Ihnen natürlich noch mehr „personalisierte“ Anzeigen zuschalten können.

Und nein, das wird nicht als illegal angesehen.

Abgesehen von der Verletzung Ihrer Privatsphäre können einige Anzeigen auch Malware enthalten, die Ihr Gerät leicht infizieren können, wenn Sie mit ihnen in Kontakt treten.

Aus diesem Grund sollten Sie immer einen Werbeblocker in Ihrem Browser haben. Hier einige Empfehlungen:

Wir empfehlen uMatrix sehr, da es nicht nur Anzeigen blockiert, sondern auch unerwünschte Skripte, iframes und andere Browseranforderungen und Sie die vollständige Kontrolle über alles haben.

Die Plugins funktionieren in den meisten Browsern. Manchmal haben sie unterschiedliche Namen, aber sie erreichen das gleiche Ziel.

Wenn wir uns mit diesem Thema befassen, sollten Sie die Nutzung dieser Internetseiten in Betracht ziehen, um den Erhalt gezielter Anzeigen zu deaktivieren:

Die Verwendung von Werbeblockern von diesen Internetseiten sollte die Anzahl der Anzeigen, denen Sie ausgesetzt sind, erheblich reduzieren.

7. Blockieren von Web Activity Trackern

Das Anzeigen-Tracking ist nicht das Einzige, worüber Sie sich Sorgen machen müssen. Internetseiten konzentrieren sich auch auf die Verfolgung anderer Dinge:

- Ihre Online-Zugriffe, damit Internetseiten wissen, wie viel Zeit Sie auf einer Plattform verbringen, welches Gerät Sie verwenden und mit welchen Internetseiten Sie sich beschäftigen.

- In welcher Beziehung steht Ihre Online-Aktivität zu Ihrem Profil in Sozialen Medien? Facebook Pixel ist ein gutes Beispiel dafür, da es Facebook hilft, Ihr Online-Verhalten zu verstehen, so dass mehr “gezielte” Dinge in Ihrem Newsfeed (einschließlich Werbung) angezeigt werden können.

- Welche Art von Medien erfreuen Sie? YouTube tut dies sehr oft, damit die Plattform weiß, welche Videos sie Ihnen empfehlen kann.

- Wie sind Ihre aktuellen Standorte? Diese Art von Informationen wird für Plattformen benötigt, die Ereignisse in der Nähe empfehlen oder Wettervorhersagen geben, sie können jedoch auch nur zur allgemeinen Datenerfassung und -analyse verwendet werden.

Zum Glück ist das ziemlich einfach zu stoppen – benutzen Sie einfach Ghostery. Es funktioniert in fast allen Browsern und ist sehr einfach einzurichten.

8. Setzen der Konten bei Sozialen Medien auf “Privat”

In Ihren Profilen bei Sozialen Medien können viele vertrauliche persönliche Daten verloren gehen, wenn sie öffentlich zugänglich sind. Denken Sie daran – Fremde können leicht eine Menge Dinge über Ihr Leben erfahren, indem sie sehen, was Sie posten. Aus diesem Grund ist es am besten, alle Ihre Konten auf privat zu stellen. Hier sind einige nützliche Anleitungen dafür:

Seien Sie auch sehr vorsichtig mit der Art von Informationen, die Sie in den sozialen Medien teilen. Es ist am besten, wenn Sie nicht zu viele Details über Ihr persönliches Leben preisgeben (insbesondere Ihren Aufenthaltsort).

9. Deaktivieren der Standortverfolgung

So gut wie alle Internetseiten der Sozialen Medien oder großen Internetseiten wie Google erfassen den Standort Ihres Geräts. Wenn sie dies tun, um noch mehr personalisierte Services bereitzustellen, kann es sich unbestreitbar aufdringlich und geradezu gruselig anfühlen. Aus diesem Grund sollten Sie immer die Kontoeinstellungen überprüfen, um festzustellen, ob die Standortverfolgung/ -freigabe deaktiviert werden kann.

Beachten Sie jedoch, dass dies nicht garantiert verhindert, dass Plattformen und Unternehmen Sie ständig weiter verfolgen. Zum Beispiel hat Google kürzlich klargestellt, dass Sie möglicherweise auch dann weiter verfolgt werden, wenn Sie die Standortverfolgungsdienste in Ihrem Google-Konto deaktivieren (“möglicherweise” ist hier das Schlüsselwort). Trotzdem ist dieser zusätzliche Schritt es wert.

10. Überprüfen der Berechtigungen für mobile Apps

Nahezu jede einzelne App auf Ihrem Mobilgerät erfordert die Erlaubnis, auf mindestens eine der Funktionen Ihres Telefons zuzugreifen, damit sie ausgeführt werden kann. Dies ist in den meisten Fällen sinnvoll, kann jedoch manchmal zu aufdringlich werden – beispielsweise, wenn Apps den Zugriff auf Ihren aktuellen Standort, Ihre Fotos und Ihre Kontakte anfordern.

Wir empfehlen, die App-Einstellungen Ihres Mobilgeräts zu überprüfen und alle Berechtigungen zu widerrufen, die den Anschein erwecken, als würden sie zu viele persönliche Informationen erfordern. Einige Apps sollten auch ohne diese Berechtigungen noch funktionieren.

Anonym online sein – Das nächste Level

In diesem Abschnitt zeigen wir Ihnen, wie Sie mithilfe von Methoden, die (zumindest auf den ersten Blick) etwas komplexer wirken können, anonym im Internet bleiben. Während einige Zeit und Mühe erforderlich sein können, um alles hier einzurichten, kann dies definitiv einen großen Beitrag zum Schutz Ihrer Privatsphäre im Internet leisten.

1. Verwenden von Signal für die direkte Kommunikation

Wenn Sie mit Signal nicht vertraut sind, handelt es sich um eine Online-Kommunikations-App, die auf iOS- / Android-Geräten und auf dem Desktop funktioniert. Sein Hauptmerkmal ist die Tatsache, dass es eine sichere Ende-zu-Ende-Verschlüsselung verwendet, um Ihre Textnachrichten und den VoIP-Verkehr zu schützen und sicherzustellen, dass das, was Sie mit einer anderen Person besprechen, privat bleibt.

Es ist offensichtlich viel besser, als Facebook Messenger oder Twitter für private Gespräche zu verwenden, da Ihre Nachrichten nicht auf diese Weise angezeigt werden können.

Sie könnten argumentieren, dass WhatsApp auch eine gute Option ist, da es tatsächlich die gleiche Art der Verschlüsselung wie Signal verwendet. Das Problem bei WhatsApp ist jedoch, dass Metadaten beibehalten werden, dass Benutzerdaten wahrscheinlich mit Facebook (dem jetzt WhatsApp gehört) geteilt werden und dass die Art und Weise, wie die Verschlüsselung implementiert wird, nicht so narrensicher ist.

Mit Signal sind Sie also besser dran. Fügen Sie als Mischung am besten ein VPN hinzu, um noch mehr Privatsphäre genießen zu können.

2. Verwenden von verschlüsselten E-Mail-Lösungen

Heutzutage keine E-Mail mehr zu haben, ist keine Option, aber die gängigsten (Gmail, Yahoo! Mail oder Yandex.Mail) zu verwenden, ist keine gute Idee – es sei denn, Sie möchten, dass die Dienstanbieter auf alle Ihre E-Mail-Inhalte zugreifen können, das tun Sie.

Tutanota ist eine ziemlich gute Alternative, da es ein vollständig verschlüsseltes Postfach enthält. Darüber hinaus protokolliert das Unternehmen keine persönlichen Daten und speichert IP-Adressen nur in einem verschlüsselten Format, auf das nur der Benutzer selbst zugreifen kann. Der einzige Nachteil ist, dass der kostenlose Account nur 1 GB Speicherplatz enthält.

ProtonMail ist eine weitere gute Option. Der Dienst bietet eine Ende-zu-Ende-Verschlüsselung der E-Mail-Konten an, für die Einrichtung eines Kontos sind keine persönlichen Daten erforderlich, und die Server des Unternehmens befinden sich in der Schweiz, wo sie durch vorteilhafte Datenschutzgesetze geschützt sind. Das kostenlose Konto verfügt jedoch wieder über noch weniger Speicherplatz (500 MB).

Insgesamt ist die Verwendung von verschlüsselten E-Mail-Diensten immer sicherer. Wenn Sie im schlimmsten Fall wirklich einen beliebten E-Mail-Dienst verwenden müssen, stellen Sie sicher, dass es sich um GMail handelt und dass Sie diese Erweiterung damit verwenden, da Ihre E-Mails so verschlüsselt werden.

3. Verwenden von Virtual Machine (VM) Software

Einfach ausgedrückt ahmt eine virtuelle Maschine ein Betriebssystem nach das über Ihrem aktuellen Betriebssystem läuft. Es klingt komplex, ist aber recht einfach auszuführen – alles wird über eine Software und ein Symbol auf Ihrem Desktop erledigt.

Sie fragen sich, was hat das mit anonymem Surfen zu tun? Nun, eine VM bietet Ihnen eine zusätzliche Sicherheitsebene, wenn Sie im Internet surfen, da Sie über die VM eine Verbindung zum Internet herstellen können. Alle Dateien, auf die Sie über die VM zugreifen oder die Sie herunterladen, bleiben dort – sie werden nicht auf dem “Host” -Gerät angezeigt.

Auf diese Weise können Sie leichter verhindern, dass Sie mit schädlichen Dateien oder Malware infiziert werden, die Ihnen vertrauliche Daten stehlen könnten. Es ist auch sehr wahrscheinlich, dass Sie das Verfolgen von Cookies vermeiden (zumindest in einem gewissen Ausmaß), da diese nur auf Ihrer VM und nicht auf Ihrem „Host“ -Gerät gespeichert werden.

VM-Software ist normalerweise kostenlos (VirtualBox und VMWare Player), es gibt jedoch auch kostenpflichtige Optionen (wie VMWare Workstation).

4. Verwenden von FOSS anstelle von proprietärer Software

Es ist kein Geheimnis mehr, dass es der NSA gelungen ist, zahlreiche Technologieunternehmen auf der ganzen Welt dazu zu zwingen, Hintertüren in ihre Programme einzubauen. Sie haben es sogar geschafft, RSA (das Unternehmen, das für das weltweit am häufigsten verwendete Verschlüsselungs-Tool-Set verantwortlich ist) davon „zu überzeugen“, Sicherheitslücken (die die NSA knacken kann) in ihre Algorithmen aufzunehmen.

Offensichtlich ist eine proprietäre Software nicht mehr so sicher – insbesondere, da die NSA die Entwickler nur ansprechen muss, wenn sie dies möchten. Hier kommt FOSS (Free Open Source Software) ins Spiel – Software, die von nicht verbundenen Personen mit Quellcode entwickelt wurde, den jeder untersuchen kann.

Hier finden Sie eine Liste einiger FOSS-Beispiele, um sich einen Überblick über das Angebot zu verschaffen.

Natürlich besteht immer die Möglichkeit, dass die NSA eine FOSS-Community infiltriert. Daher ist es immer eine gute Idee, auf der Hut zu sein.

5. Versuchen Sie nur anonyme Zahlungen zu leisten

Sie können zwar (im Allgemeinen) keine anonymen Zahlungen für physische Waren tätigen, dies ist jedoch möglicherweise mit Online-Zahlungen machbar. Eine der gebräuchlichsten Methoden hierfür ist die Verwendung von Prepaid-Karten. Sie können sich jedoch auch auf die Kryptowährung verlassen.

Nun wäre Bitcoin die naheliegende Wahl – nicht wegen seiner Beliebtheit, sondern weil es eine der “stabileren” Kryptowährungen ist. Sie sollten zunächst ein anonymes E-Mail-Konto mit einem der oben genannten Dienste für den Kauf von Bitcoins einrichten, damit Ihre Transaktionen nicht auf Sie zurückgeführt werden können.

Sie sollten LocalBitcoins.com ausprobieren, da es anonymer ist (Sie sprechen mit einem Verkäufer und vereinbaren ein Meeting), bevor Sie sich für große Plattformen wie Coinbase oder Binance entscheiden.

Beachten Sie jedoch, dass Bitcoins nicht zu 100% anonym sind. Sobald Sie sie gekauft haben, müssen Sie sie immer noch mit Bitcoin-Mixer „waschen“ (im Grunde handelt es sich um einen Vorgang, bei dem Sie sie mit Bitcoins mehrerer anderer Benutzer austauschen). Natürlich sind Bitcoin-Mixer nicht kostenlos und die Gebühren können etwas hoch sein.

Wenn Sie mehr über die Privatsphäre von Bitcoin (insbesondere Bitcoin Mixer) erfahren möchten, lesen Sie den Leitfaden auf BestVPN.com.

6. Vermeiden von Windows 10

Dieser Ratschlag kann etwas grob wirken, da Windows 10 heutzutage ziemlich beliebt ist, aber in Wirklichkeit ist das Betriebssystem nichts weniger als ein Alptraum für den Datenschutz. Zum einen wird eine große Menge an Daten im Hintergrund gesammelt, bis dahin, das viele Ihrer persönlichen Informationen (einschließlich Aktivitäten) an Microsoft und Dritte weitergegeben werden.

Sicher, Sie können die Datenerfassung ausschalten, aber raten Sie mal was? Selbst wenn Sie dies tun, sendet Windows 10 weiterhin Telemetriedaten an Microsoft. Als Microsoft das Jubiläumsupdate 2016 veröffentlichte, wurde die Option zum Deaktivieren von Cortana, dem sprachaktivierten persönlichen Assistenten von Windows 10, aufgehoben, der gerne viele Informationen über Sie sammelt, um Ihnen ein „persönlicheres“ Erlebnis zu bieten.

Noch ärgerlicher ist, dass die Windows 10-Updates von Microsoft dazu neigen, Windows 10 auf die werkseitigen Einstellungen zurückzusetzen. Daher müssen Sie die Einstellungen zum Schutz der Privatsphäre des Betriebssystems immer wieder und wieder anpassen.Zu den offensichtlichen Alternativen zu Windows 10 gehören Windows XP, 7 und 8 sowie Mac OS, obwohl Linux-Distributionen eine viel bessere Wahl sind. Wenn Sie keine Option haben und wirklich Windows 10 verwenden müssen, ziehen Sie die Verwendung von W10Privacy in Betracht (denken Sie daran, dass es sich nicht um Open Source-Software handelt).

Fazit

Alles in allem ist anonymes Surfen etwas, das Sie anstreben sollten, wenn Sie Ihre Online-Privatsphäre und Ihre persönlichen Daten wirklich schützen und unfaire Inhaltsbeschränkungen überwinden möchten. Sie müssen nicht wirklich jeden einzelnen Ratschlag befolgen, den wir in diesem Artikel angeboten haben, aber Sie sollten sich zumindest an die im Abschnitt „Anfänger“ genannten Ratschläge halten – insbesondere das Leeren Ihres Caches, die Verwendung von Werbeblockern, die Verwendung eines VPN und halten Sie Ihre Konten von Sozialen Medien privat.

What Is Deep Packet Inspection?

What Is Deep Packet Inspection?

Introduction to VPN

Introduction to VPN