¿Qué Es La Navegación Anónima Y Cómo Ser Anónimo En Línea?

Si bien internet es una fuente casi infinita de entretenimiento e información, es difícil no preguntarse qué tan seguro es en general. Después de todo, toda esa conveniencia tiene que venir con un precio, ¿verdad? Está en lo cierto, y ese precio parece ser su privacidad.

Bueno, ahí es donde entra en juego la navegación anónima: la idea de navegar por la web sin filtrar ninguna información personal suya, y que los gobiernos, los anunciantes y otras empresas la registren.

Índice

- ¿Por Qué Es Importante La Navegación Anónima?

- Mantiene la Vigilancia del Gobierno a Raya

- Protege Su Derecho A La Libertad De Expresión

- Evita Que Los Motores De Búsqueda Se Vuelvan “Amigables”

- Mantiene Los Datos Confidenciales Fuera De Las Manos De Los Anunciantes

- Previene La Limitación Del Ancho De Banda Del ISP

- Mantiene Sus Datos Seguros En Redes No Seguras

- Le Permite Acceder A Contenido Restringido

- Hace Que Descargar Torrents Sea Seguro

- Cómo Ser Anónimo En Línea – Conocimientos Básico

- Use un Proxy

- Use Tor (The Onion Router)

- Use una Red Privada Virtual (VPN)

- Use el Modo de Incógnito/Privacidad en Sus Navegadores

- Borre Su Caché Regularmente

- Use Bloqueadores de Anuncios

- Bloquee Rastreadores de Actividad Web

- Establezca Sus Cuentas de Redes Sociales en “Privado”

- Deshabilite el Seguimiento de Ubicación

- Revise los Permisos de Aplicaciones Móviles

- Cómo Ser Anónimo En Línea – El Siguiente Nivel

- Conclusión

La buena noticia es que se puede lograr algo así, pero antes de que comencemos a hablar sobre cómo ser anónimos en línea, necesitamos aclarar una cosa: realmente no existe algo como el anonimato en línea al 100%. Definitivamente, usted puede tomar precauciones para proteger su privacidad y reducir significativamente el riesgo de que sus datos personales sean filtrados o expuestos, pero ningún enfoque es completamente infalible dado lo extenso, versátil y propenso a los riesgos que es internet.

Entonces, cuando usemos términos como “navegación anónima”, ese es el tipo de cosas a las que nos referiremos.

¿Por Qué Es Importante La Navegación Anónima?

Lo crea o no, cada vez es más difícil disfrutar de cualquier tipo de privacidad en internet. Lo que hace en línea no se queda solo entre usted y su dispositivo. Pero para ser más específicos, aquí hay algunas razones por las que necesita tanto la navegación privada:

1. Mantiene la Vigilancia del Gobierno a Raya

Los gobiernos saben la valiosa fuente de información que es internet y la tratan en consecuencia, por supuesto, tratando de espiar todo lo que puedan.

Y, aunque podría pensar que la vigilancia del gobierno sólo ocurre en los EE. UU., la realidad está muy lejos de esto. Si bien Estados Unidos tiene docenas de proyectos de vigilancia masiva, no es el único país que lo hace.

Además, tenga en cuenta que la mayoría de los gobiernos requieren que los ISP nacionales pongan los datos de los usuarios a disposición de las autoridades y los almacenen durante una cierta cantidad de años.

La navegación anónima ayudaría con este tema haciendo más difícil que las agencias gubernamentales se mantengan al tanto de lo que hace en línea y controlen su tráfico en línea. Sin embargo, vale la pena señalar que no lo protegerá del 100% de la vigilancia. Mientras esté en internet, eso no es posible.

2. Protege Su Derecho A La Libertad De Expresión

Si bien casi todos los países del mundo otorgan a sus ciudadanos el derecho a la libertad de expresión, cada vez parece más un derecho teórico. En realidad, es bastante fácil que le quiten la libertad de expresión, ya sea si se trata de una plataforma en línea que lo censura, o de personas que lo acosan por sus opiniones.

A veces, incluso el sistema legal no lo protege. Ocurre en países como Arabia Saudita, por ejemplo, donde la autocensura es la norma. De lo contrario, corre el riesgo de meterse en serios problemas legales, desde ser encarcelado hasta ser azotado en público.

Por eso, lo bueno de la navegación anónima es que puede tener voz en internet, incluso si no la tiene. Como la gente no sabrá quién es usted, podrá decir lo que piensa libremente, ya sea que esté debatiendo temas sociales, políticos o económicos (solo por mencionar algunos).

3. Evita Que Los Motores De Búsqueda Se Vuelvan “Amigables”

No se puede negar que los motores de búsqueda han hecho que internet sea mucho más fácil de usar y conveniente, pero ¿está al tanto del costo? Esos resultados de autocompletado que obtiene al escribir una letra o una palabra que parece muy familiar no son sólo una característica agradable, son algoritmos complejos que usan su información personal para entregar resultados más personalizados.

¿Qué tipo de información, se pregunta? Bueno, los motores de búsqueda como Google, Yahoo! y Bing recopilan lo siguiente:

- Los sitios web que busca y a los que accede

- Su geolocalización

- Su edad y sexo

- Historial de navegación desde cualquier aplicación/sitio web de terceros que se basa en los servicios de un motor de búsqueda

- Cualquier comando de voz que emita a un Asistente de Voz que sea de su propiedad (como el Asistente de Google)

- Contenidos de correo electrónico (en el caso de motores de búsqueda que ofrecen servicios de correo electrónico)

- Información del dispositivo

- Cómo se ve (algunos motores de búsqueda usan reconocimiento facial en sus fotos)

- Sus creencias religiosas y políticas

- Que tan saludable es

- Todos los lugares donde ha estado

- Quienes son sus amigos

Y eso es sólo arañar la superficie.

Lo que es más, todos esos datos también se integran junto con otros bits de información recopilados a través de los servicios que poseen los motores de búsqueda (como YouTube, que es propiedad de Google).

Si bien la navegación anónima no puede protegerlo contra cada violación de la privacidad que enumeramos anteriormente, puede ayudarlo a proteger mejor sus datos personales para disfrutar de más privacidad y poder utilizar los motores de búsqueda sin la sensación espeluznante de “Sé todo sobre usted”.

4. Mantiene Los Datos Confidenciales Fuera De Las Manos De Los Anunciantes

Al igual que los motores de búsqueda, los anunciantes también saben demasiado sobre usted. ¿Se pregunta cómo? Bueno, puede agradecer a los motores de búsqueda y las plataformas de redes sociales por eso (junto con otros sitios web más pequeños). Ellos comparten sus datos con terceros anunciantes para obtener un beneficio.

Y no, no es un gran secreto ni es ilegal, es muy probable que se mencione en los Términos de Servicio del motor de búsqueda o de los sitios web de redes sociales. Hey, esas son usualmente plataformas de uso gratuito, así que, no es una gran sorpresa.

Pero no son los únicos culpables. En ocasiones, los ISP también pueden vender datos de usuarios a anunciantes externos. Afortunadamente, no sucede en todos los países. Por ahora, solo las personas en los EE. UU. tienen que lidiar con esto (sin embargo, no hay garantía de que no haya acuerdos turbios y detrás de escena con los anunciantes de ISP en otros países).

¿Qué significa esto para usted? Además de vender su privacidad con fines de lucro, significa que comenzará a ver más y más anuncios personalizados en la web. Por ejemplo, si le gusta una página de Facebook sobre estufas, no se sorprenda si comienza a ver anuncios de estufas en Facebook, Google y otros sitios web.

Para algunas personas, eso puede ser conveniente. Para la mayoría de nosotros, es espeluznante e intrusivo.

Afortunadamente, la navegación privada puede ayudar con esto al limitar la cantidad de información que los anunciantes obtienen sobre usted. Además, es una buena idea revisar la Configuración de privacidad en la mayoría de las plataformas y motores de búsqueda que usa para deshabilitar los anuncios personalizados (o cualquier cosa relacionada con los anuncios, en realidad).

5. Previene La Limitación Del Ancho De Banda Del ISP

Los ISP en realidad pueden reducir la velocidad de su conexión si consideran que está utilizando “demasiados datos” para hacer algo en línea, ya sea en forma de transmisión, llamadas VoIP o juegos. Al parecer, hacen eso para mejorar sus servicios (lo cual es creíble), pero también lo hacen para convencer a los usuarios como usted de que paguen por un plan de datos más grande y más caro u obtengan una suscripción más costosa.

Los ISP pueden hacer eso porque pueden monitorear todo lo que hace en internet. La buena noticia es que puede contraatacar navegando la web de forma anónima para asegurarse de que su ISP no pueda controlar los sitios web a los que accede o los archivos que descarga.

6. Mantiene Sus Datos Seguros En Redes No Seguras

El uso de WiFi que no requiere una contraseña en movimiento es extremadamente conveniente, pero también es muy peligroso. Debido a la falta de cifrado, cualquier persona puede espiar sus conexiones y fisgonear sus actividades en línea y sus datos personales (como números de tarjetas de crédito y credenciales de inicio de sesión).

Si bien puede evitarlo con sólo usar una red protegida por contraseña, la desafortunada verdad es que hacerlo tampoco garantiza que sea seguro. ¿Por qué? Debido a la vulnerabilidad KRACK que puede comprometer las redes protegidas con WPA2.

La mejor opción es asegurarse de que está disfrutando de un cierto anonimato cuando se está conectando a una red WiFi, con o sin seguridad. De esta manera, incluso si alguien vigilara su conexión, no podrá conocer nada valioso ni robar ninguna información confidencial.

7. Le Permite Acceder A Contenido Restringido

Si bien internet ofrece una gran variedad de contenido, en realidad no se puede disfrutar de todo. Muchas veces, las restricciones geográficas se interpondrán en el camino, impidiendo que haga eso. En resumen, son un método para bloquear el acceso al contenido según su ubicación geográfica. Generalmente, los proveedores de contenido los utilizan por motivos legales, de red y relacionados con los derechos de autor.

Netflix es un buen ejemplo de eso. Si bien el servicio está disponible mayormente en todo el mundo, los usuarios en línea fuera de los Estados Unidos no pueden acceder a su biblioteca de contenido de EE. UU. El sitio web verifica su dirección IP cuando se conecta y lo redirige a la biblioteca “apropiada”.

Sin embargo, las restricciones geográficas no son su única preocupación, ya que el contenido en línea puede restringirse mediante el uso de cortafuegos. Eso suele ocurrir cuando un gobierno quiere bloquear ciertos sitios web (como China bloquea Google, Facebook y Blogspot), o cuando un lugar de trabajo/institución de aprendizaje quiere asegurarse de que sus empleados/estudiantes no se “relajen” al navegar por el contenido en línea (como YouTube o Twitter).

En ambas situaciones, la navegación anónima le permitiría omitir las restricciones del firewall sin que nadie lo sepa la mayor parte del tiempo.

8. Hace Que Descargar Torrents Sea Seguro

Dependiendo del país en el que viva, la descarga de torrents puede ser una tarea sin complicaciones que puede hacer en internet, o puede ser una actividad ilegal que puede hacer que reciba notificaciones de Derechos de Autor y multas de miles de dólares (si no más); incluso, potencialmente aterrizar en la corte o la cárcel.

Aún si dejamos de lado el aspecto legal, la ejecución de torrents no es muy segura porque todos los demás que están descargando/cargando el mismo torrent pueden ver prácticamente su dirección IP real, lo que significa que cualquier dato privado asociado con su IP queda a merced de extraños.

Afortunadamente, la navegación anónima lo ayuda a superar este obstáculo asegurándose de que nadie conozca su identidad, tanto para protegerse contra posibles piratas informáticos como para los trolls de derechos de autor, y para evitar problemas con la ley.

Como claro descargo de responsabilidad, no respaldamos la infracción intencional de derechos de autor ni la piratería ilegal en línea, pero entendemos que algunas personas solo pueden acceder a los archivos de entretenimiento, trabajo o escuela a través de P2P.

Cómo Ser Anónimo En Línea – Conocimientos Básico

En esta sección, cubriremos las formas más sencillas y comunes de conservar su anonimato cuando esté en internet. Eso no quiere decir que no sean eficientes, por supuesto.

1. Use un Proxy

Un proxy es un servidor que actúa como intermediario entre una pequeña red local e internet. Muchos usuarios en línea confían en los servidores proxy para ocultar sus direcciones IP y acceder al contenido bloqueado geográficamente. La mayoría de los servicios proxy son generalmente gratuitos, pero también hay proxies de pago.

Ventajas

- El uso de un proxy para acceder a los sitios web puede ser bastante rápido debido a la capacidad de almacenamiento en caché del servicio (básicamente, el almacenamiento de sitios web que visitan los usuarios para ver más tarde), lo que significa que probablemente obtendrá tiempos de carga reducidos.

- Los proxies son fáciles de usar y ocultan las direcciones IP de los usuarios para ayudarles a navegar la web de forma anónima.

- Dependiendo de las preferencias del administrador proxy, se puede configurar un servidor proxy para filtrar automáticamente los sitios web maliciosos.

Desventajas

- A pesar de la función de almacenamiento en caché, si el servidor proxy está superpoblado, es posible que experimente velocidades más lentas. Esto tiende a suceder mucho con los proxies gratis.

- La mayoría de los proxies simplemente ocultan su IP: no utilizan el encriptado para proteger su tráfico de internet, lo que significa que no puede confiar en ellos para proteger realmente su privacidad, al igual que si está utilizando una red no segura. Si bien algunos proxies pueden usar el cifrado SSL, no es el más seguro, sin mencionar que la NSA supuestamente puede interceptarlo y descifrarlo.

- Dejando de lado la falta de encriptado, los proxies no pueden proporcionar un completo anonimato, simplemente, porque el propietario del servidor proxy siempre sabrá cuál es su dirección IP real si usa conexiones HTTP.

2. Use Tor (The Onion Router)

Tor es esencialmente una red de anonimato que permite a los usuarios acceder a la web de una manera más privada. Funciona al pasar datos entre múltiples relés (también llamados “enrutadores” o “nodos”) como un medio para ocultar el tráfico y la ubicación en línea de un usuario.

Ventajas

- Cualquier sitio web al que acceda con Tor no puede rastrear su dirección IP. Al mismo tiempo, cualquier sitio web que visite no se puede rastrear hasta su dirección IP.

- Es extremadamente difícil para las agencias gubernamentales cerrar Tor completamente porque es una red que se distribuye entre numerosos países.

- Tor es bastante simple de configurar, y funciona en múltiples plataformas. También es de uso gratuito.

- Dado que su tráfico en línea se envía a múltiples relés (cuyos operadores no conocen la fuente del tráfico), los paquetes web no pueden asociarse con un usuario en línea específico.

Desventajas

- Si bien el número de relés de Tor parece bastante alto (más de 7.000), no es suficiente para mantenerse al día con el número de usuarios. Por lo tanto, usar Tor significa tener que lidiar a menudo con conexiones más lentas.

- Es posible que un ISP bloquee un relé Tor si lo detecta. Incluso los países pueden hacer eso, con China como un buen ejemplo. Cuando eso sucede, es más difícil para usted como usuario de Tor conectarse a la web.

- Si bien Tor es bastante seguro en general, todavía tiene sus debilidades. En un momento dado, sus clientes Mac y Linux tenían una vulnerabilidad que podía potencialmente filtrar las IP de los usuarios. El FBI también logró piratear a numerosos usuarios de Tor (por una buena razón) utilizando una vulnerabilidad de Tor no conocida públicamente.

- Los nodos son manejados por voluntarios, lo que significa que su privacidad está a menudo a merced del error humano.

- El último relé por el que pasa el tráfico Tor antes de llegar a su destino se conoce como un relé de salida. Desafortunadamente, los relés de salida realmente no utilizan ningún encriptado, sino que son responsables de desencriptar el tráfico. Eso significa, en gran medida, que quien esté ejecutando el relé de salida puede monitorear fácilmente todo el tráfico que pasa a través de él.

3. Use una Red Privada Virtual (VPN)

Una VPN es un servicio que puede usar para navegar la web de forma anónima al enmascarar su dirección IP real y encriptar su tráfico en línea para asegurarse de que nadie pueda monitorearlo. Debido a lo fácil que es usar una VPN, es uno de los métodos más populares de navegación anónima.

Ventajas

- El encriptado de una VPN puede evitar que los ciberdelincuentes, las agencias de vigilancia del gobierno y los ISP se mantengan al tanto de lo que hace en línea y le roben datos confidenciales. Básicamente, si intentan controlar su tráfico, solo verán tonterías, incluso en redes no seguras.

- Las VPN le facilitan el acceso a contenido sin restricciones al enmascarar su dirección IP y, en consecuencia, su ubicación geográfica. Ni restricciones geográficas ni cortafuegos podrán interponerse en su camino.

- Las VPN generalmente dependen de la tecnología IP compartida (varias personas utilizan la misma IP para conectarse a la web) para proteger el anonimato del usuario, esencialmente asegurando que nadie pueda rastrear la conexión a un usuario.

- Normalmente, una VPN es muy fácil de configurar porque hay muchos proveedores externos que ofrecen clientes VPN que funcionan en numerosas plataformas.

Desventajas

- El cifrado de una VPN y la distancia entre usted y el servidor a veces pueden interferir con la velocidad de conexión, lo que significa que puede experimentar velocidades más lentas, aunque eso no sucede todo el tiempo.

- Los clientes VPN no funcionan en dispositivos que no tienen soporte VPN nativo, como consolas de juegos, por ejemplo.

- Los servicios de VPN adecuados no son gratuitos, aunque los costos suelen ser bastante bajos. Si bien puede usar VPN gratuitas, los inconvenientes no valen la pena , ya que sólo ponen en peligro su privacidad en lugar de protegerla.

¿Necesita Un Servicio VPN Confiable?

Si desea disfrutar de la navegación anónima con una VPN, CactusVPN tiene su respaldo. Ofrecemos un servicio de VPN asequible que utiliza cifrado AES de gama alta para proteger sus datos privados y el tráfico en línea cuando esté en internet. Además, tenemos una estricta política de no registro, lo que significa que no almacenamos información confidencial sobre nuestros usuarios.

Nuestros más de 30 servidores de alta velocidad utilizan tecnología IP compartida y están equipados con ancho de banda ilimitado. Además, nuestras aplicaciones VPN son muy fáciles de usar.

Por otro lado, si está interesado en acceder a contenido bloqueado geográficamente, definitivamente le gustará que nuestra VPN pueda venir con un servicio Smart DNS que pueda ayudarlo a desbloquear más de 300 sitios web de todo el mundo.

Y, en caso de que le interesen los proxies o Tor, le alegrará saber que:

- Nuestros servidores VPN se convierten en servidores proxy, que puede utilizar libremente cuando lo desee.

- CactusVPN funciona bien con Tor, lo que significa que puede usar ambos servicios al mismo tiempo para obtener un impulso adicional de privacidad.

¡Trato especial! ¡Obtenga CactusVPN por $ 3.5 / mes!

Y una vez que se convierta en cliente de CactusVPN, lo respaldaremos con una garantía de devolución de dinero de 30 días.

4. Use el Modo de Incógnito/Privacidad en Sus Navegadores

Los navegadores más populares vienen con un modo de incógnito/privacidad. La idea es usarlo si no desea que se almacene ningún dato relacionado con su sesión actual. En teoría, eso significa que no se utilizan caché de la web, cookies o historial web.

Sin embargo, tenga en cuenta que esta función se utiliza mejor junto con una herramienta de privacidad como una VPN. Los modos de privacidad/incógnito ofrecen un cierto grado de navegación anónima, pero no aseguran su conexión. Además, la privacidad está solamente al final.

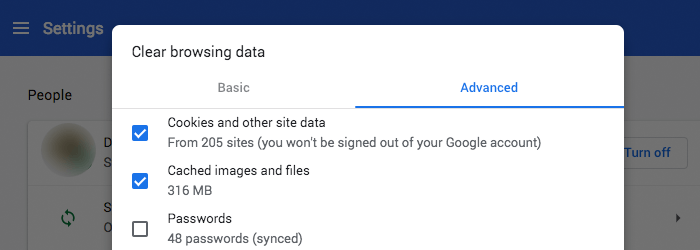

5. Borre Su Caché Regularmente

Una de las razones principales por las que debe borrar la memoria caché de su navegador es deshacerse de todas las cookies que se colocan en su dispositivo cuando navega en línea. Si no está familiarizado con las cookies, son pequeños archivos de texto que se colocan en su computadora cuando visita un sitio web (no se preocupe, a menudo se le solicita que dé su consentimiento).

Las cookies se utilizan para almacenar información sobre sus hábitos de navegación, de modo que los sitios web puedan ofrecerle una experiencia más personalizada y conveniente (como no exigirle que vuelva a ingresar sus credenciales de inicio de sesión o almacenar los artículos de su carrito de compras por un tiempo, incluso si abandona el carro).

Por lo general, eso no es una gran preocupación. Sin embargo, el hecho de que los anunciantes puedan utilizar las cookies para rastrear sus movimientos en línea puede ser bastante molesto, por no mencionar una violación de su privacidad. Además, según Cookie Central (un gran recurso sobre las cookies de internet), terceros sin escrúpulos pueden usar cookies de una manera que les permita “construir perfiles detallados de sus intereses, hábitos de consumo y estilo de vida”.

Si bien no puede deshacerse de las cookies por completo, puede borrar la memoria caché de su navegador web regularmente para que sea más difícil para los sitios web rastrear sus hábitos. Si desea ser extremadamente diligente, puede borrar su caché después de cada sesión web.

Además de ayudar con las cookies, borrar su caché también puede mejorar las velocidades de carga y corregir errores de navegador.

6. Use Bloqueadores de Anuncios

Google supuestamente muestra alrededor de 29 mil millones de anuncios por día para los usuarios en línea. Y eso es solo Google, no estamos tomando en cuenta plataformas como Facebook.

“Está bien, así que yo podría recibir spam con toneladas de anuncios a diario, pero ese no es un gran problema”.

Es cierto que puede que no parezca problemático, pero considere esto: los anuncios en línea no son simples cuadros de texto que solo se muestran. En realidad, “escuchan” lo que está haciendo, básicamente, controlando sus clics y acciones para seguirlo en internet. ¿Por qué? Para que pueda recibir más anuncios “personalizados”, por supuesto.

Y no, eso no es considerado ilegal.

Es más, además de la invasión de su privacidad, algunos anuncios también pueden contener malware, infectando fácilmente su dispositivo si se involucra con ellos.

Por eso, siempre debe tener un bloqueador de anuncios en su navegador. Aquí tiene algunas recomendaciones:

Recomendamos encarecidamente uMatrix porque no sólo bloquea los anuncios, sino también los scripts no deseados, los iframes y otras solicitudes del navegador, y usted tiene el control completo sobre todo.

Los complementos funcionan en la mayoría de los navegadores. A veces, pueden tener nombres diferentes, pero logran el mismo objetivo.

Y, mientras estamos en este tema, debe considerar el uso de estos sitios web para dejar de recibir anuncios dirigidos:

Utilizar bloqueadores de anuncios en esos sitios web debería reducir significativamente la cantidad de anuncios a los que está expuesto.

7. Bloquee Rastreadores de Actividad Web

El seguimiento de anuncios no es lo único de lo que debe preocuparse. Los sitios web se centran en el seguimiento de otras cosas también:

- Su tráfico en línea, para que los sitios web sepan cuánto tiempo pasa en una plataforma, qué dispositivo está usando y con qué páginas de sitios web participa.

- Cómo se relaciona su perfil en redes sociales con su actividad en línea. Facebook Pixel es un buen ejemplo de eso, ya que ayuda a Facebook a comprender su comportamiento en línea para que pueda mostrar cosas más “orientadas” en sus noticias (incluidos los anuncios).

- Qué tipo de medios le gustan. YouTube hace esto mucho para que la plataforma sepa qué videos recomendar.

- Cuáles son sus ubicaciones actuales. Ese tipo de información es necesaria para las plataformas que recomiendan eventos cercanos o dan pronósticos del tiempo, pero también se puede utilizar para el seguimiento y análisis de datos generales.

Por suerte, detener eso es bastante simple, solo use Ghostery. Funciona en casi todos los navegadores y es muy fácil de configurar.

8. Establezca Sus Cuentas de Redes Sociales en “Privado”

Sus perfiles de redes sociales pueden filtrar una gran cantidad de información personal confidencial si se configuran como públicos. Piénselo: los extraños pueden aprender fácilmente muchas cosas sobre su vida con solo ver lo que publica. Por eso es mejor hacer que todas sus cuentas sean privadas; aquí hay algunas guías útiles para eso:

También, tenga mucho cuidado con el tipo de información que comparte en las redes sociales. Es mejor si no es nada que pueda revelar demasiados detalles sobre su vida personal (especialmente su paradero).

9. Deshabilite el Seguimiento de Ubicación

Casi todos los sitios web de redes sociales o sitios web importantes como Google rastrean la ubicación de su dispositivo. Si bien hacen eso para brindar servicios más personalizados, no se puede negar que puede tomarse como intrusivo y francamente espeluznante. Es por eso que siempre debe verificar la configuración de la cuenta para ver si es posible desactivar el Seguimiento/Uso Compartido de la Ubicación.

Sólo tenga en cuenta que hacer esto no garantiza que las plataformas y corporaciones no lo rastreen todo el tiempo. Por ejemplo, Google aclaró recientemente que, incluso si desactiva los servicios de seguimiento de ubicación en su cuenta de Google, es posible que lo sigan rastreando (“podría ser” es la palabra clave). Aun así, es un paso adicional que vale la pena tomar.

10. Revise los Permisos de Aplicaciones Móviles

Casi todas las aplicaciones que tiene en su dispositivo móvil requerirán que le dé permiso para acceder al menos a una de las funcionalidades de su teléfono para que funcione. Si bien eso tiene sentido la mayor parte del tiempo, a veces puede llegar a ser demasiado intrusivo, como cuando las aplicaciones solicitan acceso a su ubicación, fotos y contactos en tiempo real.

Recomendamos verificar la configuración de la aplicación de su dispositivo móvil y revocar cualquier permiso que parezca que exigen demasiada información personal. Algunas aplicaciones deberían poder funcionar incluso sin esos permisos.

Cómo Ser Anónimo En Línea – El Siguiente Nivel

En esta sección, le mostraremos cómo permanecer anónimo en línea usando métodos que pueden parecer un poco más complejos (al menos al principio). Si bien es posible que se requiera un poco de tiempo y esfuerzo aquí para configurar todo, definitivamente puede ayudar mucho a proteger su privacidad en internet.

1. Use Signal para la Comunicación Directa

Si no está familiarizado con Signal, es una aplicación de comunicación en línea que funciona en dispositivos iOS/Android y de escritorio. Se destaca por el hecho de utilizar un cifrado seguro de extremo a extremo para proteger sus mensajes de texto y el tráfico de VoIP para garantizar que lo que usted habla con otra persona se mantenga en privado.

Obviamente, es mucho mejor que usar Facebook Messenger o Twitter para conversaciones privadas, ya que de esta forma sus mensajes no están expuestos.

Podría argumentar que WhatsApp también es una buena opción porque en realidad utiliza el mismo tipo de cifrado que Signal. Sin embargo, el problema con WhatsApp es que conserva los metadatos, es probable que comparta los datos del usuario con Facebook (que ahora posee WhatsApp), y la forma en que implementa el cifrado no es tan infalible.

Entonces, estará mejor con Signal. Quizás, puede agregar una VPN en el medio para disfrutar aún más de la privacidad.

2. Use Soluciones de Encriptación de Correo Electrónico

No tener un correo electrónico en la actualidad no es una opción, pero usar los más populares (Gmail, Yahoo! Mail o Yandex.Mail) no es una buena idea, a menos que desee que los proveedores de servicios tengan acceso a todos sus contenidos de correo electrónico.

Tutanota es una alternativa bastante buena porque viene con un buzón completamente encriptado. Además de eso, la empresa no registra información personal y sólo almacena las direcciones IP en un formato encriptado al que sólo pueden acceder los usuarios. El único inconveniente es que el plan gratuito sólo viene con 1 GB de almacenamiento.

ProtonMail es otra opción decente. El servicio ofrece cuentas de correo electrónico cifradas de extremo a extremo, no requiere ninguna información personal para configurar una cuenta, y los servidores de la empresa se encuentran en Suiza, donde están protegidos por leyes de privacidad favorables. Sin embargo, una vez más, la cuenta gratuita tiene espacio de almacenamiento más limitado (500 MB).

En general, el uso de servicios de correo electrónico cifrados es más seguro. En el peor de los casos, si realmente debe usar un servicio de correo electrónico popular, asegúrese de que sea Gmail y que use esta extensión con él, ya que encripta sus correos electrónicos.

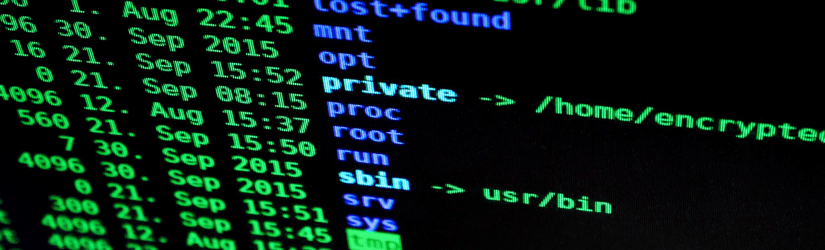

3. Utilice Software de Máquinas Virtuales (VM)

En pocas palabras, una máquina virtual emula un disco duro que ejecuta un sistema operativo sobre su sistema operativo actual. Suena complejo, pero en realidad es bastante fácil de ejecutar: todo se hace a través del software y un ícono en su escritorio.

¿Qué tiene esto que ver con la navegación anónima, se pregunta? Bueno, una máquina virtual le brinda una capa adicional de seguridad cuando navega por la web, ya que puede conectarse a internet utilizando la máquina virtual. Todos los archivos a los que accede o descarga a través de la máquina virtual permanecen allí, no aparecen en el dispositivo “host”.

Por lo tanto, es más fácil evitar la infección con archivos maliciosos o malware, que podría robarle datos confidenciales. También es muy probable que pueda evitar el rastreo de cookies (al menos hasta cierto punto) ya que sólo se colocarán en su máquina virtual en lugar de en su dispositivo “host”.

El software de máquina virtual es generalmente gratuito (VirtualBox y VMWare Player), pero también hay opciones de pago (como VMWare Workstation).

4. Use FOSS en Lugar de Software Privado

Ya no es un secreto que la NSA ha logrado obligar a numerosas empresas de tecnología de todo el mundo a construir puertas traseras en sus programas. Incluso lograron “convencer” a RSA (la compañía responsable del kit de herramientas de encriptación más comúnmente utilizado del mundo) para que incluya fallas de seguridad (que la NSA puede descifrar) en sus algoritmos.

Obviamente, el software privado ya no es tan seguro, especialmente dado que la NSA sólo puede apuntar a los desarrolladores si así lo desean. Ahí es donde entra en juego FOSS (Free Open Source Software), un software desarrollado por personas no conectadas con un código fuente que cualquiera puede examinar.

Aquí hay una lista de algunos ejemplos de FOSS para tener una idea de lo que se ofrece.

Por supuesto, siempre existe la posibilidad de que la NSA pueda infiltrarse en una comunidad de FOSS, por lo que siempre es una buena idea estar en guardia.

5. Trate de Hacer Pagos Anónimos

Si bien no podrá realizar pagos anónimos para bienes físicos (en general), es posible que pueda hacer eso con pagos en línea. Uno de los métodos más comunes para hacerlo es usar tarjetas prepagas, pero también puede confiar en la criptomoneda.

Ahora, Bitcoin sería la opción obvia, no por lo popular que es, sino porque es una de las criptomonedas más “estables”. Primero debe crear una cuenta de correo electrónico anónimo con uno de los servicios mencionados anteriormente para comprar Bitcoins para que sus transacciones no puedan ser rastreadas hasta usted.

Debería probar LocalBitcoins.com, ya que es más anónimo (usted habla con un vendedor y organiza una reunión) antes de usar plataformas grandes como Coinbase o Binance.

Aun así, tenga en cuenta que los Bitcoins no son inherentemente 100% anónimos. Una vez que los compre, todavía tiene que usar los Mezcladores de Bitcoin para “lavarlos” (es básicamente un proceso que los intercambia con Bitcoins de otros usuarios). Por supuesto, los mezcladores de Bitcoin no son gratuitos, y las tarifas pueden ser un poco altas.

Si desea obtener más información sobre la privacidad de Bitcoin (especialmente los mezcladores de Bitcoin), no dude en consultar la guía de ProPrivacy.

seguirá enviando datos de telemetría a Microsoft. Lo que es más, cuando Microsoft lanzó la actualización de aniversario en 2016, eliminaron la opción de desactivar Cortana, el asistente personal activado por voz de Windows 10, al que le gusta recopilar mucha información sobre usted para ofrecerle una experiencia más “personalizada”.

Aún más molesto, las actualizaciones de Microsoft Windows 10 tienen una tendencia a configurar su Windows 10 a su preferencia de fábrica, lo que significa que necesita modificar la configuración de privacidad del sistema operativo una y otra vez.

Algunas alternativas obvias a Windows 10 incluyen Windows XP, 7 y 8, y Mac OS, aunque las distribuciones de Linux son opciones mucho mejores. Si no tiene ninguna opción y realmente debe usar Windows 10, considere usar W10Privacy (tenga en cuenta que no es un software de código abierto).

Conclusión

En general, la navegación anónima es algo por lo que debe esforzarse si realmente desea proteger su privacidad en línea y sus datos personales, y superar las injustas restricciones de contenido. Realmente no tiene que seguir todos los consejos que ofrecemos en este artículo, pero al menos debe atenerse a los que mencionamos en la sección “Principiante”, especialmente el borrado de su caché, el uso de bloqueadores de anuncios, usar una VPN, y mantener sus cuentas de redes sociales privadas.

What Is Deep Packet Inspection?

What Is Deep Packet Inspection?

Introduction to VPN

Introduction to VPN