Qu’est-ce que la surveillance Internet et comment l’éviter ?

Mais est-il possible d’éviter la surveillance d’Internet ?

Qu’est-ce que la surveillance d’Internet ?

En résumé, la surveillance d’Internet fait référence à votre ordinateur et à vos activités en ligne, aux données en ligne et hors ligne et au trafic Internet surveillé et enregistré par les autorités, les fournisseurs d’accès à internet et – potentiellement – les cybercriminels.

Comment et pourquoi les gouvernements vous espionnent ?

Ces dernières années, des organisations comme l’Agence Nationale de Sécurité (NSA) des États-Unis ont été sous les feux de la rampe en matière de surveillance Internet. Mais même à l’extérieur des États-Unis, de nombreux gouvernements s’emploient à espionner leurs citoyens pour des soi-disant raisons de sécurité nationale, pour recueillir des données sur les criminels potentiels et pour prévenir les actes terroristes. Bien qu’il s’agisse là de causes louables, de nos jours, elles servent surtout d’excuses pour empiéter sur la vie privée des utilisateurs en ligne.

Voici quelques-unes des agences de surveillance les plus connues au monde :

- Service fédéral de sécurité de la Russie (FSB)

- Le siège de la communication du gouvernement britannique (GCHQ)

- Centre canadien de la sécurité des télécommunications Canada (CSTC)

- La Direction australienne des signaux (ASD)

- Bureau de la sécurité des communications du gouvernement de la Nouvelle-Zélande (GCSB)

Les gouvernements ont recours aux grandes entreprises technologiques pour faciliter leur accès à l’information privée. Même si ces entreprises ne veulent pas divulguer d’informations sur leurs clients, dans de nombreux cas, elles n’ont pas le choix puisque des agences comme la NSA peuvent simplement les y obliger, ce qui inclut souvent dans leur logiciel des portes dérobées pouvant être utilisées par la NSA (et probablement d’autres agences de surveillance).

Ainsi, les entreprises technologiques comme Google, Facebook ou Yahoo peuvent être contraintes de travailler avec les gouvernements (en plus des annonceurs).

Comment et pourquoi votre fournisseur d’accès Internet vous espionne ?

Votre fournisseur d’accès Internet (FAI) peut suivre tous les sites Web auxquels vous vous connectez, ce qui signifie qu’il sait tout sur vos habitudes de navigation. Il accède également à tout ce que vous envoyez sans cryptage sur Internet.

Le FAI peut intercepter et collecter toutes les données que vous envoyez et recevez en ligne grâce à votre adresse IP, que vous utilisiez ou non le mode de navigation privée d’un navigateur. Votre IP permet d’identifier et de localiser tous les appareils connectés à Internet. Ces informations – ainsi que votre historique de navigation – peuvent être transmises aux autorités de surveillance puisqu’elles sont légalement tenues de fournir des données d’utilisateur si nécessaire.

En outre, de nombreux FAI peuvent vendre des données d’utilisateurs à annonceurs tiers à des fins lucratives. De plus, ils peuvent s’engager à limiter la bande passante (en ralentissant intentionnellement votre vitesse) s’ils remarquent que vous utilisez “trop de données” pour diverses activités en ligne afin de tenter de vous “convaincre” d’acheter un abonnement ou un forfait de données plus avantageux.

Comment les moteurs de recherche vous espionnent ?

Ce n’est un secret pour personne que les données recueillies par les principaux moteurs de recherche sont excellentes pour le data mining. La plupart des moteurs de recherche comme Google, Yahoo ou Bing collectent et stockent d’énormes quantités de données personnelles. Ils connaissent vos :

- Nom

- Adresse électronique

- Numéro de téléphone

- Comptes

- Intérêts

- Habitudes de recherche

Et ce ne sont là que quelques exemples. Fondamentalement, chaque requête d’un moteur de recherche peut en dire long sur qui vous êtes, où vous êtes, quels sont vos centres d’intérêts, si vous avez ou non des problèmes financiers ou de santé, etc.

Les moteurs de recherche utilisent votre adresse IP, vos demandes de connexion et les cookies pour retracer ce que vous faites en ligne. Les informations recueillies peuvent être vendues à des sociétés de marketing pour ciblage publicitaire. Google affiche à lui seul environ 29.8 milliards d’annonces par jour pour les utilisateurs, vous pouvez donc imaginer combien de données utilisateur sont partagées avec les annonceurs.

Et oui, c’est tout à fait légal. En fait, si vous vérifiez les conditions d’utilisation d’un moteur de recherche, vous verrez que vous les avez déjà acceptées lorsque vous avez décidé d’utiliser leurs plateformes.

Comment et pourquoi les sites Web vous surveillent ?

L’information est la nouvelle monnaie, et certaines entreprises font fortune en compilant, analysant et vendant vos données personnelles.

Chaque fois que vous accédez à Internet, vous laissez derrière vous une empreinte numérique de lieux, de recherches et d’autres renseignements personnels. La plupart du temps, le suivi s’effectue par le biais de cookies – de petits fichiers texte qui sont placés sur votre appareil chaque fois que vous accédez à un site Web. Normalement, on vous demandera votre consentement pour que cela se produise.

Les cookies aident à charger le contenu préféré, à enregistrer les articles d’un panier d’achat même lorsque vous l’abandonnez et à reconnaître les mots de passe. Malheureusement, ces données peuvent également être utilisées par les annonceurs pour établir des profils précis d’utilisateurs en ligne afin de créer des annonces ciblées. Les organismes de surveillance peuvent également avoir accès à ce genre d’informations.

Réseaux sociaux et Surveillance Internet

Il n’est pas vraiment surprenant que les sites de réseaux sociaux enregistrent une tonne d’informations sur les utilisateurs. Le simple fait de vous inscrire à une plate-forme populaire signifie que vous donnerez probablement votre adresse électronique, votre nom, votre sexe et votre numéro de téléphone.

De plus, n’importe quel site de médias sociaux saura tout – vraiment tout – ce que vous faites sur leur plateforme – quelles photos/vidéos vous téléchargez, à qui vous parlez, quels intérêts vous avez, etc.

Cependant, le volet surveillance va plus loin. D’abord, saviez-vous que les sites de réseaux sociaux ne se contentent pas seulement de partager des informations avec les annonceurs, mais également les données des utilisateurs avec des développeurs externes ?

C’est exact, Facebook, par exemple, partagera des profils publics avec des applications tierces qui s’appuient sur les données de Facebook. De plus, il a été constaté que le site Web partageait de manière inappropriée les informations des utilisateurs avec plus de 60 fabricants d’appareils, sans oublier le fiasco de Cambridge Analytica où plus de 87 millions d’utilisateurs ont été exposés au data mining. Twitter est également coupable de telles pratiques étant donné qu’une partie de la croissance de son marché en 2018 était le résultat de la vente de données.

Enfin, n’oubliez pas que la plupart – sinon toutes – les plateformes de réseaux sociaux collaboreront si nécessaire avec les agences gouvernementales de renseignement. Facebook fait déjà partie du programme PRISM, ce qui signifie que la NSA ou le FBI pourrait avoir un accès direct à vos données Facebook par une porte dérobée. Il en va de même pour Instagram et WhatsApp qui sont la propriété de Facebook.

Comment et pourquoi les pirates vous espionnent ?

De nos jours, presque tous ceux qui ont une solide connaissance (parfois même rudimentaire) de la technologie et du fonctionnement d’Internet peuvent utiliser les failles de sécurité et s’en servir pour espionner tout utilisateur en ligne – y compris vous.

Les pirates informatiques peuvent facilement accéder à votre ordinateur ou à votre appareil mobile ; accéder à votre webcam et à tous vos fichiers informatiques, mots de passe, coordonnées bancaires (et ainsi de suite) à l’aide de codes malicieux comme des trojan ou des virus ou encore des spyware. Dans certaines situations, il suffit de profiter du réseau non sécurisé que vous utilisez pour voir tout ce que vous faites.

D’autres méthodes de piratage comprennent :

- Hameçonnage – Il s’agit essentiellement de faux sites Web mis en place pour ressembler exactement à l’original, trompant les utilisateurs et leur faisant divulguer les détails de leur carte de crédit ou d’autres informations sensibles. L’hameçonnage peut également prendre la forme de courriels non sollicités qui prétendent généralement être envoyés par votre banque ou PayPal.

- Vulnérabilités des applications – Les pirates utilisent essentiellement des failles dans les applications que vous installez sur votre appareil pour vous exposer à des divulgations de données.

- Pourriels non autorisés – Ils peuvent représenter une énorme menace puisqu’ils peuvent contenir des liens et des fichiers infectés par des logiciels malveillants, ou des liens vers des sites d’hameçonnage.

Pourquoi les cybercriminels font-ils tout cela ? L’information, c’est le pouvoir, et les pirates le savent. Ils peuvent utiliser vos données pour :

- Vous faire chanter

- Voler votre identité

- Vendre vos données personnelles sur le dark web à des escrocs

- Planifier de réels braquages.

Comment éviter la surveillance Internet ?

Le cryptage des données est une étape importante de la protection de la vie privée en ligne. Qu’il s’agisse de moteurs de recherche, de gouvernements ou de pirates informatiques, le cryptage rend vos renseignements presque impossibles à surveiller.

Qu’est-ce que le cryptage ?

Le cryptage consiste à convertir des données en ligne et hors ligne en charabia indéchiffrable. C’est fait pour empêcher l’accès non autorisé à des informations sensibles. Vous pouvez en savoir plus sur le cryptage en cliquant sur ce lien.

Comment utiliser le cryptage hors connexion

Votre meilleure option est d’utiliser le FDE (Full Disk Encryption) – un cryptage au niveau matériel qui peut protéger vos données et fichiers personnels. Apparemment, le FDE est si efficace que le simple fait de déplacer le disque dur dans un autre appareil ne suffit pas à le casser.

La configuration du FDE peut être un peu délicate, mais voici quelques guides qui peuvent s’avérer utiles :

Vous pouvez également utiliser un logiciel comme VeraCrypt pour crypter manuellement vos fichiers. Voici un guide utile de BestVPN.com sur la manière de l’utiliser.

Comment utiliser le cryptage en ligne

Utilisez la messagerie cryptée

Si vous ne voulez pas que quelqu’un fouine dans vos conversations, vous devriez utiliser une application de messagerie qui se base sur de bout en bout sur le cryptage. Notre recommandation est Signal. Il fonctionne sur plusieurs appareils, son utilisation est gratuite et chaque message que vous envoyez est crypté.

Accédez uniquement aux sites HTTPS

HTTPS signifie Hypertext Transfer Protocol Secure, et c’est un protocole réseau qui est utilisé pour transférer le code de site Web d’un serveur vers un appareil. HTTPS a remplacé HTTP il y a longtemps, et c’est le protocole réseau le plus sûr.

En règle générale, vous devriez toujours éviter les sites Web HTTP car ils ne chiffrent pas votre trafic et vos données, ce qui permet aux cybercriminels de voler facilement des informations sensibles.

Il est assez facile de distinguer les sites Web HTTP de leurs homologues HTTPS puisque l’adresse du site Web commence par “http://” au lieu de “https://”, et qu’il n’y a pas d’icône de cadenas vert dans la barre d’adresse. La plupart des navigateurs (comme Chrome et Firefox) signaleront également les sites Web HTTP comme étant “non sûrs”.

Utilisez Tor (le routeur oignon)

Tor est un logiciel open source gratuit qui protège votre vie privée en ligne en mélangeant vos données à travers un réseau mondial de relais. Chaque fois que les données passent par un nouveau relais, elles sont de nouveau cryptées.

Mais même si Tor être un moyen agréable et gratuit de protéger vos données de la surveillance en ligne, il subsiste un problème – une fois que les données atteignent le relais de sortie (le dernier relais par lequel elles passent avant d’atteindre leur destination), elles ne sont plus cryptées. En fait, le propriétaire du relais de sortie pourrait potentiellement lire tout votre trafic.

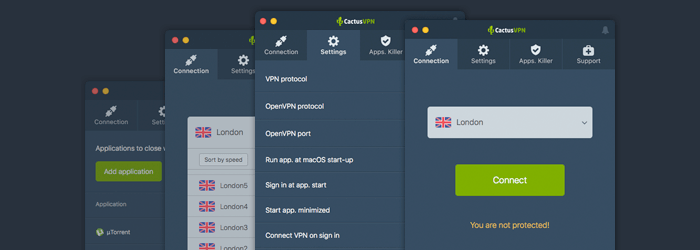

Utilisez un VPN (réseau privé virtuel)

Un VPN est un service que vous pouvez utiliser pour protéger votre vie privée lorsque vous utilisez Internet. Il repose sur de puissants protocoles de cryptage qui sécurisent l’ensemble de votre trafic et de vos données en ligne, garantissant que personne (aucun gouvernement, pirates ou FAI) ne peut surveiller ce que vous faites en ligne.

En plus de chiffrer votre trafic, un VPN masquera également votre adresse IP, ce qui rendra plus difficile pour les sites Web, les moteurs de recherche et toute autre personne de vous géolocaliser et d’associer votre comportement en ligne avec cette géolocalisation.

Les VPN sont fournis par des tiers, et ils sont assez faciles à installer et à utiliser. Il vous suffit généralement d’exécuter un programme d’installation et d’utiliser un client pour vous connecter à un serveur VPN, et c’est tout.

Intéressé par l’utilisation d’un VPN ?

CactusVPN a exactement ce dont vous avez besoin en termes de sécurité en ligne – un cryptage AES haut de gamme qui tient à distance tout type de surveillance Internet et une interface conviviale qui fonctionne sur plusieurs appareils.

De plus, vous pouvez passer librement d’un protocole VPN à l’autre pour utiliser quand vous le souhaitez le protocole OpenVPN hautement sécurisé, et nous ne conservons aucun historique, ce qui signifie que vous n’avez pas à vous soucier d’une quelconque surveillance de notre part.

Encore mieux – notre VPN fonctionne bien avec Tor, vous pouvez donc utiliser les deux services ensemble pour un encore plus de sécurité en ligne.

Offre spéciale! Obtenez CactusVPN pour 3.5 $ / mois!

Et une fois que vous êtes devenu client CactusVPN, nous vous soutiendrons toujours avec une garantie de remboursement de 30 jours.

Conclusion

Nous sommes convaincus que même si vous n’avez rien à cacher, vous avez toujours un droit fondamental et démocratique à la vie privée, que vous devez protéger. Restez donc informé en tout temps et assurez-vous d’utiliser la bonne technologie et les bons services pour protéger vos renseignements personnels afin d’éviter la surveillance d’Internet.

What is Online Identity?

What is Online Identity?