Cryptage VPN (Tout ce que vous devez savoir)

Le cryptage VPN est une véritable aubaine pour beaucoup de gens, et il n'est pas difficile de comprendre pourquoi. Il vous aide à sécuriser facilement vos données en ligne contre les cybercriminels et la surveillance abusive du gouvernement et des FAI.

Mais vous êtes-vous déjà demandé comment fonctionne le cryptage VPN ? Si vous voulez en savoir plus, vous êtes au bon endroit. Nous discuterons des clés de chiffrement, des types d'algorithmes, des types de chiffrement VPN, des protocoles de chiffrement VPN, etc.

Table des matières

- Qu’est-ce que le cryptage VPN ?

- Pourquoi le cryptage VPN est important ?

- Comment fonctionne le cryptage VPN ?

- Quel est le meilleur cryptage VPN ?

- Comment tester le cryptage VPN

- Est-ce que tous les fournisseurs fournissent le cryptage des données VPN ?

- “Est-ce qu’un cryptage VPN peut diminuer ma vitesse ?”

- Besoin d’un service VPN fiable et hautement sécurisé ?

- Conclusion

Qu’est-ce que le cryptage VPN ?

Le cryptage est un moyen de convertir les données d’un format lisible en un format codé et illisible à l’aide d’un algorithme. Ce format encodé ne peut être décodé qu’avec la bonne clé de décryptage.

Le cryptage VPN peut être défini comme un moyen de crypter les données en texte clair (comme votre trafic en ligne) pour s’assurer qu’elles apparaissent comme du charabia indéchiffrable à quiconque tente de les surveiller (comme votre FAI, par exemple).

Pourquoi est-ce que le cryptage VPN est important ?

D’une part, le cryptage VPN vous permet de protéger les données sensibles (comme les numéros de carte de crédit, les détails de compte bancaire et les identifiants de connexion) contre les cybercriminels puisqu’ils ne pourront pas écouter vos connexions Internet lorsque vous utilisez le WiFi public.

En outre, le cryptage VPN permet également de s’assurer que vos activités Internet ne peuvent pas être surveillées par votre gouvernement, votre FAI et des annonceurs.

En quoi ça aide ? Eh bien :

- Il empêche les gouvernements de vous imposer la censure ou même de mettre votre vie en danger si vous vous retrouvez dans une situation légale dans les pays du Moyen-Orient où certaines activités en ligne sont illégales.

- Il vous protège contre les avis injustes du DMCA, les amendes énormes et même les peines de prison si vous téléchargez des torrents.

- Le cryptage VPN empêche votre FAI de limiter votre bande passante car il ne peut pas voir ce que vous faites en ligne.

Le cryptage permet également de tenir les annonceurs à distance en réduisant vos chances d’être spammé par des publicités “personnalisées” ou de voir vos données en ligne vendues à des annonceurs par votre FAI.

Comment fonctionne le cryptage VPN ?

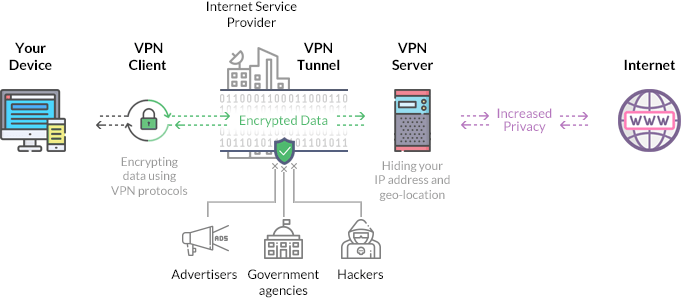

Le cryptage VPN est le processus de sécurisation des données à l’intérieur du tunnel VPN client-serveur VPN pour s’assurer qu’elles ne peuvent être exploitées par personne.

Fondamentalement, lorsque vous exécutez un client VPN et que vous vous connectez à un serveur VPN, vos demandes de connexion sont cryptées avant d’être envoyées au serveur.

Ensuite, elles sont décryptées par le serveur, transmises à Internet et les données demandées sont à nouveau cryptées lorsque le serveur les reçoit avant d’être renvoyées vers votre appareil. Une fois reçues, les données sont décryptées par le client VPN pour que vous puissiez les visualiser.

Néanmoins, pour avoir une compréhension plus approfondie du fonctionnement général du cryptage VPN, vous devez apprendre des choses telles que :

- Clés de cryptage

- Algorithmes de cryptage

- Cryptage VPN par chiffrement

- Protocoles de cryptage VPN

- Cryptage Handshake

- Authentification HMAC

- Perfect Forward Secrecy (PFS ou confidentialité persistante)

Que sont les clés de cryptage ?

Une clé de cryptage VPN est une chaîne de bits générée au hasard qui est utilisée pour crypter et décrypter les données. Chaque clé de cryptage est générée de manière à ce qu’elle soit unique. La longueur d’une clé de cryptage est calculée en bits – normalement, plus la clé est longue, plus le cryptage est fort.

La taille des clés de cryptage est très variable. Par exemple, ils peuvent être de 1 bit, permettant seulement deux combinaisons possibles, ou de 256 bits, permettant un total de 1,1 fois 10^77 combinaisons.

Pour vous donner une idée de ce que cela signifie, il faudrait environ 885 quadrillions d’années au Sunway TaihuLight (un supercalculateur et l’un des ordinateurs les plus puissants – sinon le plus puissant – au monde) pour forcer une clé de chiffrement de 128 bits.

Deux types de clés de cryptage sont utilisés dans le processus de cryptage/décryptage : la clé privée et la clé publique. Elles sont mathématiquement liées, car tout type d’information cryptée avec une clé publique ne peut être décryptée qu’avec la clé privée qui lui est associée.

De plus, la clé publique est normalement disponible dans un répertoire public, tandis que la clé privée (comme son nom l’indique) reste confidentielle et n’est connue que de son propriétaire.

Types d’algorithmes de cryptage

Lorsque vous discutez des types de cryptage VPN, il est important de faire la différence entre les types d’algorithmes de cryptage et les types de cryptage chiffré. Pour l’instant, nous allons discuter des types d’algorithmes, et nous passerons en revue les chiffrements dans la section suivante.

De nos jours, les algorithmes de cryptage se répartissent généralement en deux catégories :

- Cryptage symétrique – Un algorithme de cryptage symétrique repose sur une clé publique et une clé privée identiques. C’est généralement considéré comme un algorithme “rapide”. Un exemple de cryptage symétrique est le chiffrement par cryptage AES.

- Cryptage asymétrique – Ce type d’algorithme (également connu sous le nom de cryptographie à clé publique) utilise différentes clés pour les processus de cryptage et de décryptage. Bien que cela puisse être pratique, c’est aussi très risqué puisqu’une clé privée perdue ne peut normalement pas être restaurée. Un bon exemple de cryptage asymétrique est le protocole RSA (Rivest-Shamir-Adleman).

Que sont les codes de cryptage VPN ?

Un cryptage chiffré est un algorithme utilisé pour effectuer le processus de cryptage et de décryptage. Contrairement aux clés de chiffrement qui ne peuvent pas être déchiffrées de façon réaliste, les cryptages chiffrés peuvent présenter des faiblesses qui permettent de casser le cryptage.

Heureusement, ce genre de problème de sécurité est facilement évité en utilisant un chiffrement complexe à côté d’une clé de cryptage forte.

Avant de discuter des types de cryptage VPN que les fournisseurs VPN peuvent utiliser, nous devons mentionner quelques points – le nom d’un cryptage VPN sera normalement accompagné de la longueur de la clé (AES-128, par exemple).

Il est également intéressant de noter que lorsque les gens se réfèrent aux algorithmes de cryptage VPN dans la plupart des cas, ils se réfèrent généralement à des chiffres de cryptage – pas aux algorithmes symétriques/asymétriques que nous avons mentionnés ci-dessus. Donc, si vous voyez quelqu’un parler de l’algorithme Blowfish, c’est normal de supposer qu’il s’agit du cryptage Blowfish. Il en va de même lorsque l’on parle des types de cryptage VPN – en général, il s’agit des types de cryptage chiffrés qui sont disponibles.

Une fois cela fait, voici les principaux types de cryptage que vous verrez utiliser par les fournisseurs de VPN :

- Le cryptage Blowfish – Blowfish est normalement accompagné d’une clé de 128 bits. Bien qu’il soit plutôt sûr, de nombreux utilisateurs en ligne s’inquiètent de sa fiabilité étant donné que le concepteur du cryptage (Bruce Schneier) a déclaré ce qui suit dans une interview sur Blowfish en 2007 : “À ce stade, je suis étonné qu’il soit encore utilisé.”

- Le cryptage Twofish – C’est le successeur de Blowfish. La principale différence est que Twofish a une taille de bloc de 128 bits au lieu de celle de 64 bits de Blowfish, ce qui signifie qu’il n’est pas vulnérable aux birthday attacks. Bruce Schneier recommande également d’utiliser Twofish plutôt que Blowfish.

- Le cryptage AES – AES peut avoir des clés de 128 bits, 192 bits et 256 bits. AES est très populaire auprès des utilisateurs VPN grâce à sa certification NIST et au fait que le gouvernement l’utilise également.

- Le cryptage Camellia – Le camélia serait aussi bon que l’AES. Il est rapide et prend en charge les clés 128 bits, 192 bits et 256 bits. Cependant, comme il n’a pas encore fait l’objet de tests approfondis pour déceler les faiblesses potentielles, et en raison de son manque de certifications, l’AES a tendance à s’y substituer.

- Le cryptage 3DES – Triple DES (3DES ; aussi connu sous le nom de TDEA/Triple DEA) est fondamentalement le cryptage standard des données (DES) qui est utilisé trois fois. Il est plus lent que Blowfish et ne prend en charge que les clés 56 bits, 112 bits et 168 bits. De plus, comme Blowfish, il a une taille de bloc de 64 bits, ce qui le rend vulnérable aux birthday attacks. Un détail important digne de mention est que ce cryptage a été officiellement retiré, et son utilisation sera interdite après 2023.

- Le cryptage MPPE – MPPE signifie Microsoft Point-to-Point Encryption (Cryptage Microsoft point à point), et c’est un cryptage souvent utilisé pour les connexions PPTP et les connexions dial-up. Le cryptage prend en charge les clés de 40 bits, 56 bits et 128 bits.

Le cryptage RSA est un autre algorithme qui peut être utilisé pour les communications en ligne sécurisées, mais nous le mentionnons ici et ne l’ajoutons pas à la liste ci-dessus parce que la plupart des fournisseurs VPN utilisent RSA pour le cryptage Handshakes puisque le cryptage du code est relativement lent. En général, RSA n’est pas utilisé pour crypter directement les données des utilisateurs à cause de cela. De plus, il convient de mentionner que la clé RSA 1024-bit n’est plus considérée comme sûre, et les experts en sécurité conseillent d’utiliser la clé 2048 bits ou 4096 bits à la place.

Qu’est-ce que le cryptage Handshake ?

Un “handshake” représente la communication automatique entre deux appareils communicants. Fondamentalement, il se réfère à la façon dont le client VPN et le serveur VPN établissent les clés de cryptage qui sont utilisées pour la communication (cryptage et décryptage dans ce cas). Pendant le handshake (généralement un TLS/SSL), le client et le serveur :

- Génèrent les clés de cryptage.

- Conviennent du protocole VPN qui sera utilisé.

- Sélectionnent les algorithmes cryptographiques appropriés.

- S’authentifient mutuellement à l’aide de certificats numériques.

Comme nous l’avons mentionné plus haut, RSA est normalement utilisé pour le cryptage Handshake. Cependant, il est également possible pour un fournisseur VPN d’utiliser le protocole d’accord de clé ECDH (Diffie-Hellman à courbe elliptique) or DH (Diffie-Hellman). L’ECDH est généralement plus approprié parce que le DH tend à réutiliser un ensemble limité de nombres premiers, ce qui le rend plus susceptible d’être cracké par la NSA.

Qu’est-ce que le “Perfect Forward Secrecy” (PFS) ?

Le “Perfect Forward Secrecy” (aussi appelé Forward Secrecy) est une caractéristique de divers protocoles d’accord de clés (généralement une combinaison de RSA et DH ou ECDH) qui assure que vos clés de session ne sont pas compromises même si quelque chose arrive à la clé privée du serveur auquel vous êtes connecté.

Si vous souhaitez en savoir plus sur PFS, n’hésitez pas à consulter notre article à ce sujet.

Qu’est-ce que l’authentification HMAC ?

L’authentification HMAC signifie Hash-Based Message Authentication Code (Code d’authentification de message basé sur le hachage), et c’est un Code d’authentification du Message (MAC) qui est utilisé pour vérifier l’intégrité des données et l’authentification d’un message en même temps pour s’assurer qu’il n’a été modifié par aucun tiers.

Les fournisseurs VPN utilisent généralement le cryptage SHA-2 (Algorithme de hachage sécurisé 2) pour l’authentification HMAC car il prend en charge les valeurs de hachage 224 bits, 256 bits, 384 bits et 512 bits, ce qui le rend beaucoup plus sûr que SHA-1.

Que sont les protocoles de cryptage VPN ?

En termes simples, un protocole VPN est un ensemble d’instructions qui sont utilisées lorsqu’une connexion sécurisée entre deux périphériques est établie. Dans ce cas, les deux périphériques sécurisés seraient le périphérique sur lequel vous exécutez le client VPN et le serveur VPN auquel vous vous connectez.

Les fournisseurs VPN utilisent normalement plusieurs types de protocoles VPN lors de la négociation de connexions sécurisées. Les fournisseurs les plus décents vous laisseront en fait choisir le protocole VPN que vous utiliserez pour vous connecter au serveur VPN.

Normalement, voici les protocoles VPN les plus utilisés au moment de la rédaction de cet article :

- PPTP – Un protocole de cryptage VPN relativement rapide. Le principal problème est qu’il est peu sécurisé, sans parler du fait qu’il a probablement aussi été piraté par la NSA.

- L2TP/IPSec – À lui seul, L2TP ne fournit aucun cryptage, c’est pourquoi il est toujours associé à IPSec. Ensemble, ils forment un protocole assez sûr (surtout s’il utilise le chiffrement AES). Certains prétendent que la NSA a fissuré ou affaibli ce protocole de cryptage VPN, mais il n’y a aucune preuve à l’appui.

- IPSec – IPSec est une suite sécurisée de protocoles réseau utilisée pour crypter les paquets de données qui sont envoyés sur un réseau IP. Il est doté d’une haute sécurité et peut crypter le trafic sans que l’application du point d’extrémité n’en soit consciente. En technologie VPN, IPSec est souvent utilisé avec L2TP et IKEv2.

- IKEv2 – IKEv2 est relativement rapide, stable et sûr (si un cryptage comme AES est utilisé). Néanmoins, IKEv2 peut être difficile à implémenter du côté du serveur VPN, donc un fournisseur VPN inexpérimenté peut commettre des erreurs qui peuvent entraîner des problèmes de sécurité.

- OpenVPN – Protocole open-source, OpenVPN est très sécurisé et configurable. Son seul inconvénient semble être le fait qu’en l’utilisant avec des cryptages forts peut parfois ralentir les vitesses de connexion.

- SoftEther – Bien qu’il s’agisse d’un nouveau protocole de cryptage VPN, SoftEther est rapidement devenu populaire auprès des utilisateurs VPN du fait qu’il est très sécurisé, stable et étonnamment rapide.

- SSTP – Ce protocole est souvent comparé à OpenVPN puisqu’il utilise SSL 3.0, ce qui lui permet de contourner la censure en utilisant le port 443 (le port de trafic HTTPS). Malgré cela, le SSTP n’est pas aussi populaire qu’OpenVPN car il n’est pas open-source.

- Wireguard – Wireguard est un nouveau protocole VPN open-source. Il n’utilise qu’une seule suite cryptographique, donc il est moins susceptible d’avoir des failles de sécurité. Les seuls problèmes à l’heure actuelle sont le fait que le protocole est encore en cours d’élaboration et qu’il faut procéder à d’autres essais. Malgré cela, il y a des fournisseurs VPN qui ont commencé à l’utiliser.

En matière de sécurité, OpenVPN est aujourd’hui considéré comme la norme. Cependant, cela ne veut pas dire que c’est le seul choix. SoftEther est une très bonne alternative qui est souvent beaucoup plus rapide que OpenVPN, et offre un niveau de sécurité décent.Si vous souhaitez en savoir plus sur chaque protocole VPN, n’hésitez pas à consulter notre guide détaillé.

Quel est le meilleur cryptage VPN ?

C’est difficile à dire puisqu’il n’y a pas de réponse simple et claire à cette question. Ce qui définit le “meilleur cryptage” pour vous dépend de la mesure dans laquelle vous voulez sécuriser vos données et votre trafic en ligne.

Dans l’ensemble, voici les principales choses que vous devez considérer si vous voulez vous assurer d’obtenir l’expérience en ligne la plus sécuritaire possible :

- Clé de chiffrement longue, d’au moins 128 bits.

- Protocoles d’échange de clés fiables, comme ECDH ou RSA-2048.

- Puissants cryptages VPN comme AES, Twofish, ou Camellia.

- Puissants protocoles de cryptage VPN comme OpenVPN, SoftEther et IKEv2.

- Un cryptage SHA-2 pour l’authentification HMAC – idéalement 256 bits, 384 bits ou 512 bits.

- Fonctionnalités de “Perfect Forward Secrecy”.

Comment tester le cryptage VPN

A en juger par la complexité du cryptage VPN comme sujet, on pourrait penser que le tester serait encore plus difficile. Heureusement, ce n’est pas le cas.

Voici les étapes à suivre pour tester le cryptage VPN rapidement et facilement :

- Installez Wireshark – un outil permettant de surveiller l’état du cryptage d’un VPN.

- Lancez Wireshark, puis démarrez le client VPN et connectez-vous à un serveur.

- Choisissez WiFi ou Ethernet comme interface réseau à enregistrer.

- Ensuite, commencez à enregistrer.

- Sous “Protocole”, choisissez “OpenVPN.” Vous pouvez également choisir un protocole de cryptage VPN différent si vous le souhaitez.

- Maintenant, cliquez avec le bouton droit de la souris sur le paquet OpenVPN et surveillez le flux UDP ou TCP.

- Tant que le flux est affiché en charabia, cela signifie que le cryptage VPN fonctionne bien.

Si vous souhaitez essayer une autre méthode, procédez comme suit :

- Installez Glasswire.

- Exécutez le logiciel tout en étant connecté à un serveur VPN.

- Parcourez le web, et téléchargez quelques fichiers.

- Passez maintenant à l’onglet “Usage”.

- Sélectionnez la section “App”.

- Trouvez le VPN que vous utilisez et vérifiez l’état du cryptage VPN.

Pour de meilleurs résultats, nous vous recommandons d’essayer les deux méthodes.

Est-ce que tous les fournisseurs offrent le cryptage des données VPN ?

Pas exactement – les VPN gratuits sont tout à fait risqués dans ce cas puisqu’ils peuvent prétendre qu’ils offrent le cryptage alors qu’en réalité ils ne sécurisent pas du tout vos données.

De plus, même lorsque les VPN gratuits parviennent à fournir un cryptage, il s’agit généralement d’un chiffrement faible, d’une petite clé de cryptage et de protocoles de cryptage VPN moins sûrs comme PPTP et L2TP (qui, comme nous l’avons déjà mentionné, ne possède aucun cryptage à lui seul sauf s’il est couplé à IPSec).

Un autre problème auquel vous aurez à faire face est le fait que les VPN libres sont susceptibles d’avoir un cryptage VPN mal configuré, selon les experts en sécurité. En outre, il semble que les utilisateurs de VPN gratuits sont plus susceptibles d’être piratés par des cybercriminels.

En fin de compte, si vous voulez une véritable sécurité Internet, optez pour un service VPN payant de bonne réputation.

“Le cryptage VPN peut-il ralentir mes vitesses ?”

Il y a une chance que cela se produise. Tout dépend de la puissance du cryptage VPN que vous utilisez. Par exemple, l’utilisation du protocole OpenVPN avec l’AES-256 risque d’entraîner un certain ralentissement de la connexion en ligne car il consomme beaucoup d’énergie CPU.

Bien sûr, vous devez savoir qu’il n’y a aucune garantie que vous connaîtrez des ralentissements 100% du temps. Parfois, cela peut ne pas se produire ou être à peine perceptible (comme une perte de vitesse de l’ordre de 1-2 Mbps).

Si vous souhaitez en savoir plus sur ce sujet, n’hésitez pas à consulter ce guide que nous avons écrit sur la vitesse VPN.

Besoin d’un service VPN fiable et hautement sécurisé ?

CactusVPN est exactement le service dont vous avez besoin. Nous offrons un cryptage AES puissant, une protection contre les fuites DNS, une fonction Kill Switch, et un choix de jusqu’à six protocoles VPN :

- OpenVPN

- SoftEther

- IKEv2

- L2TP/IPSec

- PPTP

- SSTP

Bien sûr, si vous souhaitez vérifier notre cryptage VPN de bout en bout plus en profondeur, vous pouvez toujours consulter notre section FAQ. Parmi les faits marquants, mentionnons le fait que nous utilisons :

- Protocoles d’échange de clés ECDH.

- Cryptage AES-128 et AES-256.

- Cryptage handshake RSA-2048.

- cryptage d’authentification SHA-256, SHA-384, et SHA-512.

Votre vie privée est protégée à 100%

Vous n’avez pas à craindre que votre vie privée en ligne soit compromise lorsque vous utilisez CactusVPN parce que nous appliquons une politique stricte de non conservation des données dans notre entreprise. Cela signifie que nous n’enregistrons rien de ce que vous faites sur Internet, puisque ce ne sont que vos affaires et celles de personne d’autre.

Offre spéciale! Obtenez CactusVPN pour 3.5 $ / mois!

Et une fois que vous êtes devenu client CactusVPN, nous vous soutiendrons toujours avec une garantie de remboursement de 30 jours.

Conclusion

Le cryptage des données VPN est utilisé pour sécuriser le trafic et les informations des utilisateurs, ce qui le rend essentiellement insensible à la surveillance pour le protéger de la surveillance des FAI, des cybercriminels et de la surveillance gouvernementale.

Voici comment cela fonctionne : Le client VPN crypte d’abord les requêtes de connexion, puis les envoie au serveur VPN qui les décrypte et les transmet au web. Ensuite, les données reçues sont cryptées par le serveur VPN et envoyées au client VPN, qui décrypte ensuite les informations reçues pour vous.

Beaucoup de choses sont liées au fonctionnement du cryptage VPN – la durée de la clé de cryptage, le type d’algorithme de cryptage et de chiffrement utilisé, le type de cryptage utilisé pour le processus d’authentification, le type de protocole d’échange de clé utilisé et le(s) protocole(s) VPN utilisé(s).

Dans l’ensemble, vous devriez choisir un fournisseur VPN qui offre des protocoles VPN comme OpenVPN, IKEv2 et SoftEther, des cryptages comme AES et Camilla, le cryptage d’authentification sur 256 bits, et le cryptage handshake comme RSA-2048.

Introduction to VPN

Introduction to VPN

What Is PFS (Perfect Forward Secrecy)?

What Is PFS (Perfect Forward Secrecy)?