VPN-шифрование (всё что нужно знать)

Для некоторых людей VPN-шифрование — это буквально находка. В принципе, несложно понять почему. Оно помогает вам защитить данные в интернете от киберпреступников и злоупотреблений со стороны правительства и/или провайдеров.

Но вы когда-нибудь задавались вопросом о том, как на самом деле устроено VPN-шифрование? Если вам интересно, то вы оказались в самом подходящем месте. Сегодня мы обсудим ключи шифрования, типы алгоритмов, типы VPN-шифров, VPN-протоколы шифрования и многое другое.

Содержание

- Что такое VPN-шифрование?

- Почему VPN-шифрование — это важно?

- Как устроено VPN-шифрование?

- Какое VPN-шифрование лучше?

- Как протестировать VPN-шифрование

- Все ли VPN-Сервисы предлагают шифрование данных?

- “Может ли VPN-шифрование замедлять скорость работы интернета?”

- Ищете надёжный VPN-Сервис с высокой степенью защиты?

- В завершение

Что такое VPN-шифрование?

По сути, шифрование является способом преобразования данных из читаемого формата в закодированный, нечитаемый формат при помощи алгоритма. Предполагаемый кодированный формат может быть расшифрован только с помощью подходящего ключа для расшифровки.

Если углубиться, то VPN-шифрование можно описать как средство шифрования данных из простого текста (например, ваш интернет-трафик) таким образом, чтобы все остальные не могли его прочитать. Особенно те, кто пытается контролировать вас (например, интернет-провайдер).

Почему VPN-шифрование — это важно?

Во-первых, VPN-шифрование позволяет защитить конфиденциальные данные (например, номера кредитных карт, данные банковского счёта и пароли от учётных записей) от киберпреступников, так как они не смогут подслушивать ваше интернет-соединение, например, при использовании общедоступного Wi-Fi.

Кроме того, VPN-шифрование гарантирует, что правительство, провайдер и рекламодатели не смогут контролировать ваши действия в интернете.

Чем это удобно?

- Так правительство не сможет навязать вам цензуру или подвергнуть вашу жизнь опасности. Как минимум, у вас не возникнет проблем в странах Ближнего Востока, где многие действия в интернете считаются противозаконными.

- Это также позволит вам избежать уведомлений DMCA, огромных штрафов и даже тюремного заключения за скачивание торрентов.

- VPN-шифрование не позволяет провайдеру регулировать пропускную способность, поскольку он не будет видеть, что именно вы делаете в интернете.

Шифрование также не подпустит к вам рекламодателей. Поэтому вероятность получить спам с “персонализированной” рекламой будет значительно ниже, а провайдер не сможет продать ваши онлайн-данные рекламодателям.

Как устроено VPN-шифрование?

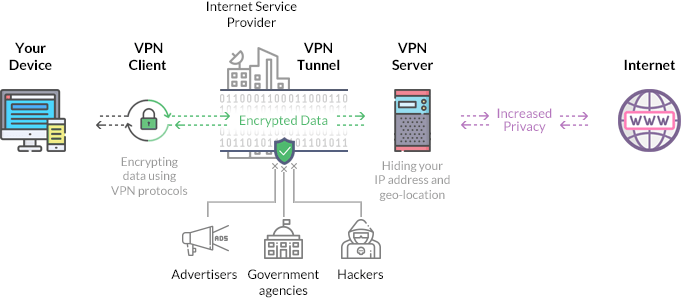

Это процесс защиты данных при помощи туннеля между VPN-клиентом и VPN-сервером. VPN-шифрование позволяет вам скрыть свои данные в интернете от посторонних глаз и рук.

Проще говоря, когда вы запускаете VPN-клиент и подключаетесь к VPN-серверу, ваши запросы шифруются перед отправкой на сервер.

Затем они расшифровываются сервером и пересылаются в открытый интернет. Полученные в ответ запрашиваемые данные снова шифруются на сервере, который затем пересылает их на ваше устройство. На вашем устройстве VPN-клиент расшифровывает данные и вы можете их просматривать.

Тем не менее, чтобы лучше понять, как в частности работает VPN-шифрование, вам нужно иметь в виду следующее:

- Ключи шифрования

- Алгоритмы шифрования

- Типы шифров VPN-шифрования

- Протоколы VPN-шифрования

- Подтверждение связи TLS-handshake

- Аутентификация HMAC

- Совершенная прямая секретность

Что такое ключи шифрования?

Ключ VPN-шифрования — это случайная строка битов, используемая для шифрования и расшифровки данных. Каждый ключ шифрования уникален. Длина ключа шифрования исчисляется в битах — как правило, чем длиннее ключ, тем выше уровень шифрования.

Размер ключей шифрования может сильно варьироваться. Например, они могут быть 1-битными, допускающими только две возможные комбинации, или 256-битными, что позволяет в общей сложности 10^77 комбинаций.

Чтобы вы лучше понимали, что это значит, даже Sunway TaihuLight (один из мощнейших суперкомпьютеров, если не самый мощный в мире) потребуется около 885 квадриллионов лет, чтобы подобрать 128-битный ключ шифрования.

В процессе шифрования/расшифровки используются два типа ключей шифрования — закрытый ключ и открытый ключ. Они математически связаны, так как любая информация, зашифрованная с помощью открытого ключа, может быть расшифрована только с помощью связанного с ним закрытого ключа.

Кроме того, открытый ключ обычно находится в публичном доступе, в то время как закрытый ключ (как предполагает его название) остаётся конфиденциальным и известен только владельцу ключа.

Типы алгоритмов шифрования

Когда дело доходит до типов VPN-шифрования, важно различать типы алгоритмов шифрования и типы шифров. Сейчас мы говорим именно о типах алгоритмов, а типы шифров рассмотрим следующем разделе.

Как правило, алгоритмы шифрования обычно подразделяются на две категории:

- Симметричное шифрование — алгоритм симметричного шифрования основан на идентичных Открытом и Закрытом ключах. Следовательно, этот алгоритм считается самым быстрым. Одним из примеров симметричного шифрования является шифр AES-шифрования.

- Асимметричное шифрование — этот тип алгоритма (также известный как криптография с открытым ключом) использует разные ключи для процедур шифрования и расшифровки. Хотя это может быть удобно, это также очень рискованно, поскольку закрытый невозможно восстановить, если он будет утерян. Хорошим примером асимметричного шифрования является протокол RSA (Rivest-Shamir-Adleman).

Что такое шифры VPN-шифрования?

Шифр шифрования — это алгоритм, который используется для выполнения процедуры шифрования и расшифровки. В отличие от ключей шифрования, которые по факту не могут быть взломаны, шифры шифрования имеют свои недостатки, которые позволяют взломать шифрование.

К счастью, такого рода проблем безопасности легко избежать, если использовать сложный шифр вместе с сильным ключом шифрования.

Прежде чем мы обсудим типы VPN-шифров, которые предлагают VPN-Сервисы, давайте запомним вот что — название шифра VPN-шифрования обычно указывается вместе с длиной ключа (например, AES-128).

Также стоит отметить, что когда люди говорят об алгоритмах VPN-шифрования, в большинстве случаев они имеют в виду шифры. Их часто путают с симметричными и асимметричные алгоритмами, о которых говорилось выше. Итак, если кто-то рассказывает об алгоритме Blowfish, то имейте в виду, что речь на самом деле идёт о шифре Blowfish. То же касается и случаев, когда люди в целом говорят о VPN-шифровании — чаще всего, они имеют в виду доступные типы шифров.

Далее мы расскажем об основных типах шифров, которые обычно используют поставщики VPN-услуг:

- Шифр Blowfish — Blowfish обычно предполагает 128-битный ключ. Хотя это довольно безопасный шифр, многие интернет-пользователи сомневаются в нём. Причиной тому является высказывание разработчика шифра (Брюс Шнайер) о Blowfish в интервью от 2007 года: “Однако я поражён, что он до сих пор пользуется популярностью”.

- Шифр Twofish — преемник Blowfish. Основное отличие заключается в том, что Twofish имеет 128-битный размер блока вместо 64-битного, как у Blowfish. Это означает, что он не настолько подвержен атакам «дней рождения». Брюс Шнайер также рекомендует использовать Twofish вместо Blowfish.

- Шифр AES — AES может иметь 128-битные, 192-битные и 256-битные ключи. AES пользуется большой популярностью среди пользователей VPN благодаря своей сертификации NIST и тому, что правительство США также использует этот шифр.

- Шифр Camellia — некоторые убеждены, что Camellia так же хорош, как AES. Он довольно быстрый и поддерживает 128-битные, 192-битные и 256-битные ключи. Однако поскольку его пока досконально не тестировали на потенциальные уязвимости, а также из-за отсутствия сертификатов, пользователи чаще выбирают AES.

- Шифр 3DES (также известный как TDEA/Triple DEA) — это стандарт тройного шифрования данных (DES, Data Encryption Standard). Он медленнее Blowfish и поддерживает только 56-битные, 112-битные и 168-битные ключи. Кроме того, как и Blowfish, он имеет 64-битный размер блока, что делает его восприимчивым к атакам “дней рождения”. Также важно учесть, что этот шифр официально выведен из обращения. Его запретят использовать после 2023 года.

- Шифр MPPE — MPPE расшифровывается как Microsoft Point-to-Point Encryption. Этот шифр часто используется для PPTP-подключений и модемных подключений по телефонной линии. Шифр поддерживает 40-битные, 56-битные и 128-битные ключи.

Шифр RSA — ещё один алгоритм, который можно использовать для безопасной онлайн-коммуникации. Мы решили не добавлять его в список, потому как большинство VPN-Сервисов используют RSA только для установки соединения или так называемого “рукопожатия”, поскольку шифр относительно медленный. Как правило, из-за этого RSA обычно не используется для прямого шифрования пользовательских данных. Стоит отметить, что 1024-битный ключ RSA больше не считается безопасным, а эксперты по безопасности советуют использовать 2048-битный или 4096-битный ключи.

Что такое “рукопожатие” в шифровании?

“Рукопожатие” представляет собой автоматическую коммуникацию между двумя устройствами связи. В основном этот термин описывает процесс установки ключей шифрования между VPN-клиентом и VPN-сервером, которые используются для связи (в данном случае шифрования и расшифровки). В процессе рукопожатия (обычно TLS/SSL) клиент и сервер:

- Генерируют ключи шифрования.

- Выбирают VPN-протокол.

- Подбирают соответствующие алгоритмы шифрования.

- Аутентифицируют друг друга при помощи цифровых сертификатов.

Как мы уже упоминали выше, для рукопожатий в шифровании обычно используется RSA. Тем не менее, VPN-Сервис также может использовать протокол согласования ключей ECDH (протокол Диффи-Хеллмана на эллиптических кривых) или DH (протокол Диффи-Хеллмана). Чаще используется ECDH, так как DH обычно повторно использует ограниченный набор простых чисел, что делает его более уязвимым перед АНБ.

Что PFS — «совершенная прямая секретность»?

Совершенная прямая секретность (Perfect Forward Secrecy, Forward Secrecy) — это функция различных протоколов согласования ключей (обычно комбинации RSA и DH/ECDH), которая гарантирует, что ключи сеанса не будут скомпрометированы. Даже если что-то случится с закрытым ключом сервера, к которому вы подключаетесь

Если вам интересно узнать об этом подробнее, то мы подготовили полное руководство на эту тему.

Что такое HMAC-аутентификация?

HMAC или код проверки подлинности сообщений, использующий хеш-функции, — это код аутентификации сообщений (MAC). Он используется для проверки целостности данных и аутентификации сообщения, а также подтверждения, что оно не было изменено третьими лицами.

VPN-Сервисы обычно используют шифр SHA-2 (Secure Hash Algorithm 2) для проверки подлинности HMAC, поскольку он поддерживает 224-, 256-, 384- и 512-битные хеш-значения. Это делает его гораздо более безопасным, нежели SHA-1.

Что такое VPN-протоколы шифрования?

Вкратце, VPN-протокол представляет собой набор инструкций, которые используются при установке безопасного соединения между двумя устройствами. В этом случае двумя защищёнными устройствами будут устройство с запущенным VPN-клиентом и VPN-сервером, к которому вы подключаетесь.

Обычно поставщики VPN-услуг используют несколько типов VPN-протоколов при установке защищённых подключений. Более ответственные Сервисы позволят вам выбирать, какой протокол использовать при подключении к VPN-серверу.

На момент написания статьи самыми популярными VPN-протоколами являются:

- PPTP — относительно быстрый VPN-протокол шифрования. Основная проблема заключается в том, что он плохо защищён, не говоря уже о том, что его наверняка давно взломало АНБ.

- L2TP/IPSec — сам по себе L2TP не обеспечивает шифрование, поэтому он всегда идёт в связке с IPSec. В такой комбинации получается достаточно защищённый протокол (особенно если вместе с ним используется шифр AES). Некоторые утверждали, что АНБ взломала и ослабила этот протокол шифрования, однако никаких доказательств этому найдено не было.

- IPSec — набор безопасных сетевых протоколов, который используется для шифрования пакетов данных, пересылаемых по IP-сети. Он отличается высокой безопасностью, и при этом может шифровать трафик даже без ведома приложения в точке назначения. В сфере VPN IPSec часто используется наряду с L2TP и IKEv2.

- IKEv2 — относительно быстрый, стабильный и безопасный протокол (если используется шифр наподобие AES). Тем не менее, IKEv2 может быть трудно внедрить на стороне VPN-сервера, поэтому неопытный поставщик VPN-услуг может допустить ошибки, которые приведут к проблемам в безопасности.

- OpenVPN — очень безопасный и настраиваемый протокол с открытым исходным кодом. Единственным недостатком, похоже, является тот факт, что его комбинация с сильными шифрами может замедлить скорость интернета.

- SoftEther — несмотря на относительно молодой возраст, этот протокол быстро набрал популярность среди пользователей VPN. Отчасти благодаря тому, что он очень безопасный, стабильный и на удивление быстрый.

- SSTP — этот протокол часто сравнивают с OpenVPN, так как он использует SSL 3.0. Это позволяет ему обходить цензуру с помощью порта 443 (порт для HTTPS-трафика). Несмотря на это, SSTP не так популярен, как OpenVPN, потому что его исходный код закрыт.

- Wireguard — новый VPN-протокол с открытым исходным кодом. Он использует только один криптографический набор, поэтому в данном случае меньше вероятность пробелов в безопасности. Единственной проблемой на данный момент является то, что протокол всё ещё в разработке, и его необходимо тестировать. Несмотря на это, уже есть VPN-Сервисы, которые начали использовать Wireguard.

Если стоит вопрос о безопасности, то самым защищённым стандартом является OpenVPN. Но это далеко не единственный вариант. SoftEther считается очень хорошей альтернативой, которая часто работает намного быстрее OpenVPN и при этом предлагает достойный уровень безопасности

Если вы хотите узнать больше о каждом VPN-протоколе, то можете воспользоваться нашим полным руководством на эту тему.

Какое VPN-шифрование лучше?

Сложно дать какой-то конкретный ответ на этот вопрос. “Лучшее шифрование” для вас будет зависеть от того, насколько вы хотите защитить свои данные в интернете и трафик.

Если хотите быть уверены в наилучшем уровне безопасности, то вот на что следует обратить внимание:

- Длинный ключ шифрования, не менее 128 бит.

- Надёжные протоколы обмена ключами (вроде ECDH или RSA-2048).

- Сильные VPN-шифры (вроде AES, Twofish или Camellia).

- Мощные протоколы VPN-шифрования (OpenVPN, SoftEther и IKEv2).

- Шифр SHA-2 для HMAC-аутентификации (в идеале 256-, 384-или 512-битный).

- Функция совершенной прямой секретности (PFS)

Как протестировать VPN-шифрование

Наверняка из-за технических сложностей VPN-шифрования вам может показаться, что протестировать правильную работу шифрования будет ещё сложнее. На самом деле, это вовсе не так.

Ниже приведено несколько шагов для быстрой и простой проверки VPN-шифрования:

- Установите Wireshark — инструмент, который позволяет отслеживать состояние VPN-шифрования.

- Запустите Wireshark, а затем запустите VPN-клиент и подключитесь к серверу.

- Выберите WiFi или Ethernet в качестве сетевого интерфейса, который необходимо отслеживать.

- Начните отслеживание.

- В опции “Протокол” укажите “OpenVPN”. Если хотите, то можете выбрать другой протокол VPN-шифрования.

- Теперь щёлкните правой кнопкой мыши по OpenVPN и выберите поток UDP или TCP.

- Если поток отображается в виде неразберихи, значит VPN-шифрование работает правильно.

Если вам нужны методы дополнительной проверки, то выполните следующие действия:

- Установите Glasswire.

- Запустите его при подключении к VPN-серверу.

- Начните пользоваться интернетом и скачайте какие-нибудь файлы.

- Теперь перейдите во вкладку “Использование”.

- Выберите раздел “Приложение”.

- Найдите используемый VPN и проверьте состояние шифрования VPN.

Чтобы получить максимально точный результат, используйте оба метода.

Все ли VPN-Сервисы предлагают шифрование данных?

Не совсем. Бесплатные VPN как русская рулетка. Они могут обещать шифрование, но на деле вообще не защищают ваши данные.

Более того, даже если бесплатные VPN действительно предлагают шифрование, то используются, как правило, самые слабые шифры, короткие ключи шифрования и менее защищённые протоколы VPN-шифрования, вроде PPTP и L2TP. Если помните, выше мы уже упоминали, что у них как таковых нет шифрования и поэтому их следует использовать вместе с IPSec).

При этом следует учитывать ещё кое-что. Эксперты по безопасности утверждают, что зачастую бесплатные сервисы плохо настраивают VPN-шифрование. И вероятность стать жертвой взлома или киберпреступников у пользователей бесплатных VPN намного выше.

В общем, если вам нужна реальная безопасность в интернет, то лучше воспользоваться проверенным платным VPN-Сервисом.

“Может ли VPN-шифрование замедлять скорость работы интернета?”

Есть большая вероятность этого. Все зависит от того, насколько сильное используется VPN-шифрование. Например, протокол OpenVPN с AES-256 может замедлять интернет, поскольку потребляет много вычислительной мощности процессора.

При этом нельзя утверждать наверняка, что вы обязательно будете испытывать неудобства в виде замедления интернета. Часто этого не происходит вообще или едва заметно (например, потери могут достигать 1-2 Мбит/с).

Если вы хотите получить больше информации по этой теме, то можете ознакомиться с этим руководством, посвящённым скорости VPN.

Ищете надёжный VPN-Сервис?

Тогда у нас для вас есть отличное предложение. CactusVPN предлагает высококачественные VPN-услуги, среди которых шифрование на военном уровне, круглосуточная поддержку, функция Kill Switch, более 30 высокоскоростных серверов с неограниченной пропускной способностью, а также до шести VPN-протоколов на выбор. Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

И если вы захотите попробовать другие способы разблокировки веб-сайтов, мы также предлагаем услугу Smart DNS, которая открывает доступ к более 300 сайтов. Кроме всего прочего, все наши VPN-серверы дополняются прокси-серверами.

Специальное предложение! Получите CactusVPN за 3.5$ в месяц!

И как только вы станете клиентом CactusVPN, у вас будет 30-дневная гарантия возврата денег.

В завершение

VPN-шифрование данных используется для защиты пользовательского трафика и информации. Это защищает пользователя от сбора данных провайдером, нападок киберпреступников и правительственной слежки.

Работает это следующим образом: VPN-клиент сначала шифрует запросы на подключение и отправляет их на VPN-сервер, который расшифровывает их и пересылает в интернет. Затем полученные данные шифруются VPN-сервером и отправляются VPN-клиенту, который затем расшифровывает полученную информацию для вас.

Многое зависит от того, как работает VPN-шифрование, какой используется тип алгоритма шифрования и шифра, какой тип шифрования используется для аутентификации, какие используются протоколы обмена ключами и в целом — какой используется VPN-протокол.

Вам необходимо выбрать VPN-Сервис, который предлагает различные протоколы, включая OpenVPN, IKEv2 и SoftEther. Желательно чтобы в нём также использовались шифры вроде AES и Camilla, шифрование аутентификации было как минимум 256-битным, а шифрование рукопожатия не хуже RSA-2048.

Introduction to VPN

Introduction to VPN

What Is PFS (Perfect Forward Secrecy)?

What Is PFS (Perfect Forward Secrecy)?