VPN-Verschlüsselung (Alles was Sie darüber wissen müssen)

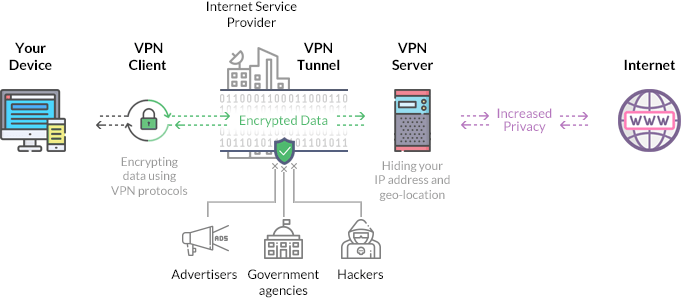

Die VPN-Verschlüsselung fühlt sich für viele Menschen buchstäblich wie ein Glücksfall an, und es ist nicht schwer zu verstehen, warum. Damit können Sie Ihre Online-Daten auf einfache Weise vor Cyberkriminellen und missbräuchlicher Überwachung durch Behörden und Internetdienstanbieter (ISP) schützen.

Haben Sie sich jemals gefragt, wie die VPN-Verschlüsselung tatsächlich funktioniert? Wenn Sie mehr darüber erfahren möchten, sind Sie hier genau richtig. Wir werden uns mit Verschlüsselungsschlüsseln, Algorithmus-Typen, VPN-Chiffretypen, VPN-Verschlüsselungsprotokollen und Vielem mehr befassen.

Inhaltsverzeichnis

- Was ist eine VPN-Verschlüsselung?

- Warum ist eine VPN-Verschlüsselung so wichtig?

- Wie funktioniert eine VPN-Verschlüsselung?

- Was ist die beste VPN-Verschlüsselung?

- Wie können Sie eine VPN-Verschlüsselung testen?

- Bieten alle Anbieter VPN-Datenverschlüsselung an?

- “Kann die VPN-Verschlüsselung meine Internetgeschwindigkeit verringern?”

- Benötigen Sie einen zuverlässigen und hochsicheren VPN-Dienst?

- Fazit

Was ist eine VPN-Verschlüsselung?

Die Verschlüsselung ist im Kern eine Möglichkeit, Daten mithilfe eines Algorithmus von einem lesbaren Format in ein verschlüsseltes, nicht lesbares Format umzuwandeln. Das codierte Format kann nur mit dem richtigen Entschlüsselungsschlüssel decodiert werden.

Ausgehend von dieser Aussage kann die VPN-Verschlüsselung als Mittel zum Verschlüsseln von Klartextdaten (wie z. B. Ihrem Online-Datenverkehr) definiert werden, um sicherzustellen, dass sie für jeden, der versucht, sie zu überwachen (wie z. B. Ihren Internetdienstanbieter), als nicht entzifferbarer Kauderwelsch angezeigt wird.

Warum ist eine VPN-Verschlüsselung so wichtig?

Zum einen können Sie mit der VPN-Verschlüsselung vertrauliche Daten (wie Kreditkartennummern, Bankkontodaten und Anmeldeinformationen) vor Cyberkriminellen schützen, da diese Ihre Internetverbindungen nicht belauschen können, selbst wenn Sie öffentliches WLAN verwenden.

Darüber hinaus stellt die VPN-Verschlüsselung sicher, dass Ihre Internetaktivitäten nicht von Ihrer Regierung, Ihrem ISP und Werbetreibenden überwacht werden können.

Wie hilft das? Gut:

- Es verhindert, dass Regierungen Zensur erzwingen oder sogar Ihr Leben in Gefahr bringen, wenn Sie in Ländern des Nahen Ostens in rechtliche Schwierigkeiten geraten, in denen bestimmte Online-Aktivitäten illegal sind.

- Es schützt Sie vor unfairen DMCA-Hinweisen, hohen Bußgeldern und sogar vor Gefängnisstrafen, wenn Sie Torrents herunterladen.

- Die VPN-Verschlüsselung schützt Sie davor, dass Ihr ISP Ihre Bandbreite drosselt, da dieser nicht sehen kann, was Sie online tun.

Durch die Verschlüsselung werden Werbetreibende in Schach gehalten, da diese Sie weniger mit „personalisierten“ Anzeigen überhäufen können oder Ihre Onlinedaten von Ihrem Internetdienstanbieter an Werbetreibende verkauft werden können.

Wie funktioniert eine VPN-Verschlüsselung?

Die VPN-Verschlüsselung ist der Prozess der Sicherung der Daten im Tunnel zwischen VPN-Klient und VPN-Server, um sicherzustellen, dass sie von niemandem verwertet werden können.

Wenn Sie einen VPN-Klient ausführen und eine Verbindung zu einem VPN-Server herstellen, werden Ihre Verbindungsanforderungen grundsätzlich verschlüsselt, bevor sie an den Server gesendet werden.

Anschließend werden diese vom Server entschlüsselt, an das Internet weitergeleitet und die angeforderten Daten werden erneut verschlüsselt, wenn der Server diese empfängt, bevor diese an Ihr Gerät zurückgesendet werden. Nach dem Empfang werden die Daten vom VPN-Klient entschlüsselt, damit Sie diese sich anschauen können.

Um die allgemeine Funktionsweise der VPN-Verschlüsselung noch besser zu verstehen, müssen Sie jedoch über folgende Dinge etwas lernen:

- Verschlüsselungsschlüssel

- Verschlüsselungsalgorithmen

- VPN-Verschlüsselungschiffren

- VPN-Verschlüsselungsprotokolle

- Handschlag-Verschlüsselung

- HMAC-Authentifizierung

- Perfect Forward Secrecy (PFS)

Was sind Verschlüsselungsschlüssel?

Ein VPN-Verschlüsselungsschlüssel ist eine zufällig generierte Bitfolge, die zum Ver- und Entschlüsseln von Daten verwendet wird. Jeder Schlüssel wird so generiert, dass er eindeutig ist. Die Länge eines Schlüssels wird in Bits berechnet – normalerweise ist die Verschlüsselung umso stärker, je länger der Schlüssel ist.

Die Länge der Schlüssel ist sehr unterschiedlich. Zum Beispiel können sie 1-Bit sein, was nur zwei mögliche Kombinationen zulässt, oder 256-Bit, was insgesamt 1,1 mal 10 ^ 77 Kombinationen zulässt.

Um Ihnen eine Vorstellung davon zu geben, was dies bedeutet, würde der Sunway TaihuLight (ein Supercomputer, und zugleich einer der leistungsstärksten – wenn nicht der leistungsstärkste – Computer der Welt) ungefähr 885 Billiarden Jahre benötigen, um einen 128- Bit-Verschlüsselungsschlüssel zu knacken.

Zwei Arten von Verschlüsselungsschlüsseln werden beim Ver- / Entschlüsselungsprozess verwendet – der private Schlüssel und der öffentliche Schlüssel. Sie hängen mathematisch zusammen, da jede Art von Informationen, die mit einem öffentlichen Schlüssel verschlüsselt sind, nur mit dem zugehörigen privaten Schlüssel entschlüsselt werden kann.

Außerdem ist der öffentliche Schlüssel normalerweise über ein öffentliches Verzeichnis verfügbar, während der private Schlüssel (wie sein Name schon impliziert) vertraulich bleibt und nur dem Schlüsselbesitzer bekannt ist.

Arten von Verschlüsselungsalgorithmen

Bei der Diskussion über VPN-Verschlüsselungstypen ist es wichtig, den Unterschied zwischen Verschlüsselungsalgorithmus- und Verschlüsselungschiffretypen zu machen. Zunächst werden wir die Algorithmus-Typen diskutieren und im nächsten Abschnitt die Chiffren behandeln.

Heutzutage lasen sich Verschlüsselungsalgorithmen im Allgemeinen in zwei Kategorien unterteilen:

- Symmetrische Verschlüsselung – Ein symmetrischer Verschlüsselungsalgorithmus basiert auf einem öffentlichen und einem privaten Schlüssel, die identisch sind. Dies wird normalerweise als “schneller” Algorithmus angesehen. Ein Beispiel für symmetrische Verschlüsselung ist die AES-Verschlüsselungschiffre.

- Asymmetrische Verschlüsselung – Bei dieser Art von Algorithmus (auch als Öffentliche-Schlüssel-Kryptografie bezeichnet) werden unterschiedliche Schlüssel für die Ver- und Entschlüsselung verwendet. Dies ist zwar praktisch, aber auch sehr riskant, da ein verlorener privater Schlüssel normalerweise nicht wiederhergestellt werden kann. Ein gutes Beispiel für asymmetrische Verschlüsselung ist das RSA-Protokoll (Rivest-Shamir-Adleman).

Was sind Verschlüsselungschiffren?

Eine Verschlüsselungs-Chiffre ist ein Algorithmus, der zum Durchführen des Ver- und Entschlüsselungsprozesses verwendet wird. Im Gegensatz zu Verschlüsselungsschlüsseln, die nicht realistisch geknackt werden können, weisen Verschlüsselungschiffren möglicherweise Schwachstellen auf, die es ermöglichen, die Verschlüsselung aufzubrechen.

Glücklicherweise kann diese Art von Sicherheitsproblem leicht vermieden werden, indem eine komplexe Chiffrierung zusammen mit einem starken Verschlüsselungsschlüssel verwendet wird.

Bevor wir diskutieren, welche Arten von VPN-Chiffren VPN-Anbieter verwenden könnten, müssen wir einige Dinge erwähnen – der Name einer VPN-Verschlüsselungschiffre wird normalerweise von der Länge des Schlüssels begleitet (zum Beispiel AES-128).

Erwähnenswert ist auch, dass Personen, die in den meisten Fällen auf VPN-Verschlüsselungsalgorithmen verweisen, in der Regel auf Verschlüsselungschiffren verweisen – nicht auf die oben erwähnten symmetrischen / asymmetrischen Algorithmen. Wenn Sie also jemanden sehen, der über den Blowfish-Algorithmus spricht, können Sie davon ausgehen, dass er sich auf die Blowfish-Chiffre bezieht. Dasselbe gilt, wenn von VPN-Verschlüsselungstypen die Rede ist – im Allgemeinen handelt es sich um die verfügbaren Typen von Verschlüsselungschiffren.

Nachstehend sind die wichtigsten Arten von Verschlüsselungschiffren aufgeführt, die von VPN-Anbietern verwendet werden:

- Die Blowfish-Chiffre – Blowfish wird normalerweise von einem 128-Bit-Schlüssel begleitet. Obwohl es ziemlich sicher ist, sind viele Online-Benutzer besorgt darüber, wie zuverlässig dieser ist, da der Chiffrier-Designer (Bruce Schneier) in einem Interview über Blowfish aus dem Jahr 2007 Folgendes gesagt hat: „Zum jetzigen Zeitpunkt bin ich jedoch erstaunt, dass dieser immer noch so in Gebrauch ist.”

- Die Twofish-Chiffre – Dies ist der Nachfolger von Blowfish. Der Hauptunterschied besteht darin, dass Twofish eine 128-Bit-Blockgröße anstelle der 64-Bit-Blockgröße von Blowfish hat und somit nicht für Geburtstagsangriffe anfällig ist. Bruce Schneier empfiehlt außerdem die Verwendung von Twofish über Blowfish.

- Die AES-Chiffre – AES kann 128-Bit-, 192-Bit- und 256-Bit-Schlüssel enthalten. AES ist dank seiner NIST-Zertifizierung und der Tatsache, dass die Regierung der USA diese auch verwendet, bei VPN-Benutzern sehr beliebt.

- Die Camellia Chiffre – Camellia ist angeblich genau so gut wie AES. Es ist schnell und unterstützt 128-Bit-, 192-Bit- und 256-Bit-Schlüssel. Da es jedoch noch nicht gründlich auf potenzielle Schwachstellen getestet wurde und keine Zertifizierungen vorliegen, wird AES häufig bevorzugt.

- Die 3DES-Chiffre – Triple DES (3DES; auch als TDEA/ Triple DEA bezeichnet) ist im Grunde der dreimal verwendete Datenverschlüsselungsstandard (Data Encryption Standard, DES). Es ist langsamer als Blowfish und unterstützt nur 56-Bit-, 112-Bit- und 168-Bit-Schlüssel. Ebenso wie Blowfish hat es eine 64-Bit-Blockgröße, die es anfällig für Geburtstagsangriffe macht. Ein wichtiges erwähnenswertes Detail ist, dass diese Chiffre offiziell eingestellt wurde und ihre Verwendung nach 2023 verboten wird.

- Die MPPE-Chiffre – MPPE steht für Microsoft Point-to-Point-Verschlüsselung und ist eine Verschlüsselung, die häufig für PPTP-Verbindungen und DFÜ-Verbindungen verwendet wird. Diese Chiffre unterstützt 40-Bit-Schlüssel, 56-Bit-Schlüssel und 128-Bit-Schlüssel.

Die RSA-Chiffre ist ein weiterer Algorithmus, der für die sichere Online-Kommunikation verwendet werden kann. Wir erwähnen ihn hier jedoch und nehmen ihn nicht in die obige Liste auf, da die meisten VPN-Anbieter RSA für die Verschlüsselungsaushandlung verwenden, da die Verschlüsselung relativ langsam ist. Im Allgemeinen wird RSA aus diesem Grund nicht zum direkten Verschlüsseln von Benutzerdaten verwendet. Erwähnenswert ist auch, dass der 1024-Bit-RSA-Schlüssel nicht mehr als sicher eingestuft wird. Sicherheitsexperten empfehlen, stattdessen den 2048-Bit- oder den 4096-Bit-Schlüssel zu verwenden.

Was ist eine Handshake-Verschlüsselung?

Ein „Handshake“ steht für die automatische Kommunikation zwischen zwei Kommunikationsgeräten. Grundsätzlich bezieht es sich darauf, wie der VPN-Klient und der VPN-Server die Verschlüsselungsschlüssel festlegen, die für die Kommunikation verwendet werden (in diesem Fall Ver- und Entschlüsselung). Während des Handshakes (normalerweise ein TLS/SSL-Handshake) führen Klient und Server Folgendes aus:

- Generieren Sie die Verschlüsselungsschlüssel.

- Vereinbaren Sie, welches VPN-Protokoll verwendet wird.

- Wählen Sie die entsprechenden kryptografischen Algorithmen aus.

- Authentifizieren Sie sich gegenseitig mit Hilfe digitaler Zertifikate.

Wie oben erwähnt, wird RSA normalerweise für die Verschlüsselung von Handshakes verwendet. Ein VPN-Anbieter kann jedoch auch das ECDH- (Elliptic-Curve Diffie-Hellman) oder DH- (Diffie-Hellman) Schlüsselvereinbarungsprotokoll verwenden. ECDH ist normalerweise idealer, da DH dazu neigt, einen begrenzten Satz von Primzahlen wiederzuverwenden, wodurch es anfälliger für die NSA wird, geknackt zu werden.

Was ist Perfect Forward Secrecy (PFS)?

Perfect Forward Secrecy (auch als Forward Secrecy bezeichnet) ist eine Funktion verschiedener Schlüsselvereinbarungsprotokolle (normalerweise eine Kombination aus RSA und DH oder ECDH), mit der sichergestellt wird, dass Ihre Sitzungsschlüssel nicht gefährdet werden, auch wenn etwas mit dem privaten Schlüssel des Servers passiert, mit dem Sie verbunden sind.

Wenn Sie mehr über PFS erfahren möchten, lesen Sie unseren Artikel dazu.

Was ist eine HMAC- Authentifizierung?

Die HMAC-Authentifizierung steht für Hash-Based Message Authentication Code und ist ein Message Authentication Code (MAC), mit dem die Datenintegrität und die Authentifizierung einer Nachricht gleichzeitig überprüft werden, um sicherzustellen, dass sie nicht von Dritten geändert wurde.

VPN-Anbieter verwenden normalerweise die SHA-2-Chiffre (Secure Hash Algorithm 2) für die HMAC-Authentifizierung, da sie 224-Bit-, 256-Bit-, 384-Bit- und 512-Bit-Hash-Werte unterstützt und damit weitaus sicherer als SHA-1 ist.

Was sind VPN-Verschlüsselungsprotokolle?

Einfach ausgedrückt ist ein VPN-Protokoll eine Reihe von Anweisungen, die verwendet werden, wenn eine sichere Verbindung zwischen zwei Geräten hergestellt wird. In diesem Fall sind die beiden sicheren Geräte das Gerät, auf dem Sie den VPN-Klient ausführen, und der VPN-Server, mit dem Sie eine Verbindung herstellen.

VPN-Anbieter verwenden normalerweise mehrere Arten von VPN-Protokollen, wenn sie gesicherte Verbindungen aushandeln. Bei den seriöseren Anbietern können Sie tatsächlich auswählen, welches VPN-Protokoll Sie für die Verbindung zum VPN-Server verwenden möchten.

Zum Zeitpunkt des Schreibens dieses Artikels sind normalerweise dies die am häufigsten verwendeten VPN-Protokolle:

- PPTP – Ein relativ schnelles VPN-Verschlüsselungsprotokoll. Das Hauptproblem dabei ist die Tatsache, dass es eine schlechte Sicherheit hat – ganz zu schweigen davon, dass es wahrscheinlich auch von der NSA geknackt wurde.

- L2TP / IPSec – Allein bietet L2TP keine Verschlüsselung, weshalb es immer mit IPSec gepaart wird. Zusammen ergeben sie ein ziemlich sicheres Protokoll (insbesondere, wenn die AES-Chiffren verwendet werden). Es gibt Behauptungen, dass die NSA dieses VPN-Verschlüsselungsprotokoll geknackt oder geschwächt hat, aber es gibt keinen sichern Beweis dafür.

- IPSec – IPSec ist ein sicheres Netzwerk-Protokoll, das verwendet wird um Datenpakete zu verschlüsseln, die über ein IP-Netzwerk gesendet werden. Es bietet hohe Sicherheit und kann Datenverkehr verschlüsseln, ohne dass die Endanwendung davon Kenntnis hat. In der VPN-Technologie wird IPSec häufig neben L2TP und IKEv2 verwendet.

- IKEv2 – IKEv2 ist relativ schnell, stabil und sicher (wenn eine Chiffre wie AES verwendet wird). Da sich IKEv2 auf der VPN-Serverseite nur schwer implementieren lässt, kann ein unerfahrener VPN-Anbieter Fehler machen, die zu Sicherheitsproblemen führen können.

- OpenVPN – OpenVPN ist ein Open-Source-Protokoll, das sehr sicher und leicht konfigurierbar ist. Der einzige Nachteil scheint die Tatsache zu sein, dass die Verwendung mit starken Verschlüsselungschiffren manchmal die Verbindungsgeschwindigkeit verlangsamen kann.

- SoftEther – Obwohl SoftEther ein neueres VPN-Verschlüsselungsprotokoll ist, hat es sich bei VPN-Benutzern schnell durchgesetzt, da es sehr sicher, stabil und überraschend schnell ist.

- SSTP – Dieses Protokoll wird häufig mit OpenVPN verglichen, da es SSL 3.0 verwendet, so gelingt es die Zensur mithilfe von Port 443 (dem HTTPS-Daten-Port) zu umgehen. Trotzdem ist SSTP nicht so beliebt wie OpenVPN, da es nicht Open Source ist.

- Wireguard – Wireguard ist ein neues Open-Source-VPN-Protokoll. Es wird nur eine einzige Kryptografiefolge verwendet, sodass die Wahrscheinlichkeit von Sicherheitslücken geringer ist. Die einzigen Probleme im Moment sind die Tatsache, dass sich das Protokoll noch in der Entwicklung befindet und weitere Tests durchgeführt werden müssen. Trotzdem gibt es VPN-Anbieter, die Wireguard bereits einsetzen.

Wenn es um Sicherheit geht, gilt OpenVPN heutzutage als Standard. Dies bedeutet jedoch nicht, dass dies die einzige Wahl ist. SoftEther ist eine sehr gute Alternative, die oft viel schneller als OpenVPN ist und auch ein angemessenes Maß an Sicherheit bietet.Wenn Sie mehr über die einzelnen VPN-Protokolle erfahren möchten, lesen Sie unseren ausführlichen Leitfaden.

Was ist die beste VPN-Verschlüsselung?

Es ist schwer zu sagen, da es keine einfache, eindeutige Antwort auf diese Frage gibt. Was für Sie die „beste Verschlüsselung“ definiert, hängt davon ab, wie stark Sie Ihre Onlinedaten und den Datenverkehr schützen möchten.

Insgesamt sind hier die wichtigsten Punkte aufgeführt, auf die Sie achten sollten, um ein möglichst sicheres Online-Erlebnis zu bekommen:

- Ein langer Verschlüsselungsschlüssel mit einer Größe von mindestens 128 Bit.

- Zuverlässige Schlüsselaustauschprotokolle wie ECDH oder RSA-2048.

- Starke VPN-Chiffren wie AES, Twofish oder Camellia.

- Leistungsstarke VPN-Verschlüsselungsprotokolle wie OpenVPN, SoftEther und IKEv2.

- Eine SHA-2-Chiffre für die HMAC-Authentifizierung – idealerweise 256-Bit, 384-Bit oder 512-Bit.

- Perfect Forward Secrecy-Funktionen.

Wie können Sie eine VPN-Verschlüsselung testen?

Wenn man bedenkt, wie kompliziert die VPN-Verschlüsselung als Thema sein kann, könnte man meinen, dass das Testen noch schwieriger ist. Zum Glück ist dies nicht der Fall.

Führen Sie die folgenden Schritte aus, um die VPN-Verschlüsselung schnell und einfach zu testen:

- Installieren Sie Wireshark – ein Tool, mit dem Sie den Status der VPN-Verschlüsselung überwachen können.

- Führen Sie Wireshark aus, starten Sie den VPN-Klient und stellen Sie eine Verbindung zu einem Server her.

- Wählen Sie WiFi oder Ethernet als Netzwerkschnittstelle, die Sie aufzeichnen möchten.

- Starten Sie als nächstes die Aufnahme.

- Wählen Sie unter “Protokoll” die Option “OpenVPN”. Sie können auch ein anderes VPN-Verschlüsselungsprotokoll Ihrer Wahl auswählen.

- Klicken Sie nun mit der rechten Maustaste auf das OpenVPN-Paket und überwachen Sie einen UDP- oder TCP-Stream.

- Solange der Stream als Kauderwelsch angezeigt wird, funktioniert die VPN-Verschlüsselung ordnungsgemäß.

Wenn Sie eine andere Methode ausprobieren möchten, gehen Sie folgendermaßen vor:

- Installieren Sie Glasswire.

- Führen Sie die Software aus, während Sie mit einem VPN-Server verbunden sind.

- Surfen Sie im Internet und laden Sie einige Dateien herunter.

- Gehen Sie nun zur Registerkarte “Verwendung”.

- Wählen Sie den Bereich „App“.

- Suchen Sie das VPN, das Sie verwenden, und überprüfen Sie, was der VPN-Verschlüsselungsstatus anzeigt.

Für die besten Ergebnisse empfehlen wir, beide Methoden auszuprobieren.

Bieten alle Anbieter VPN-Datenverschlüsselung an?

Nicht genau – kostenlose VPN sind in diesem Fall ein echtes Glücksspiel, da sie möglicherweise behaupten, sie bieten Verschlüsselung an, obwohl sie in Wirklichkeit Ihre Daten überhaupt nicht schützen.

Selbst wenn kostenlose VPN Verschlüsselung bereitstellen, handelt es sich in der Regel nur um eine schwache Verschlüsselung, einen kleinen Verschlüsselungsschlüssel und weniger sichere VPN-Verschlüsselungsprotokolle wie PPTP und L2TP (die, wie bereits erwähnt, keine eigene Verschlüsselung aufweisen, es sei denn, es ist mit IPSec gepaart).

Ein weiteres Problem, mit dem Sie sich befassen müssen, ist die Tatsache, dass kostenlose VPN nach Ansicht von Sicherheitsexperten wahrscheinlich eine schlecht konfigurierte VPN-Verschlüsselung aufweisen. Außerdem scheinen kostenlose VPN-Benutzer mit größerer Wahrscheinlichkeit auch von Cyberkriminellen gehackt zu werden.

Fazit: Wenn Sie echte Internetsicherheit wünschen, sollten Sie sich an einen seriösen, kostenpflichtigen VPN-Dienst halten.

“Kann die VPN-Verschlüsselung meine Internetgeschwindigkeit verringern?”

Es besteht die Möglichkeit, dass dies passiert. Es hängt alles davon ab, wie stark die von Ihnen verwendete VPN-Verschlüsselung ist. Beispielsweise kann die Verwendung des OpenVPN-Protokolls mit AES-256 zu einer Verlangsamung der Online-Verbindung führen, da viel CPU-Leistung verbraucht wird.

Natürlich sollten Sie wissen, dass es keine Garantie gibt, dass es in 100% der Fälle zu Verlangsamungen kommt. Manchmal kann es sein, dass dies nicht der Fall ist oder dass es kaum auffällt (etwa ein Geschwindigkeitsverlust von 1-2 Mbit/s).

Wenn Sie mehr über dieses Thema erfahren möchten, lesen Sie doch den von uns verfassten Artikel zur VPN-Geschwindigkeit.

Benötigen Sie einen zuverlässigen und hochsicheren VPN-Dienst?

CactusVPN ist genau der Service, den Sie dann brauchen. Wir bieten eine starke AES-Verschlüsselung, DNS-Leckschutz, eine Kill Switch-Funktion und eine Auswahl von bis zu sechs VPN-Protokollen:

- OpenVPN

- SoftEther

- IKEv2

- L2TP/IPSec

- PPTP

- SSTP

Wenn Sie unsere VPN-End-to-End-Verschlüsselung eingehender prüfen möchten, können Sie natürlich auch unseren FAQ-Abschnitt lesen. Einige Highlights implizieren die Tatsache, dass wir Folgendes verwenden:

- ECDH- Schlüsselaustauschprotokolle.

- AES-128- und AES-256-Verschlüsselung.

- RSA-2048-Handshake-Verschlüsselung.

- SHA-256-, SHA-384- und SHA-512-Authentifizierungsverschlüsselung.

Ihre Privatsphäre ist zu 100% geschützt.

Sie müssen sich keine Sorgen machen, dass Ihre Online-Privatsphäre bei der Verwendung von CactusVPN beeinträchtigt wird, da wir in unserem Unternehmen strikte No-Log-Richtlinien einhalten. Das bedeutet, dass wir nichts, was Sie im Internet tun, aufzeichnen, da dies nur Sie was angeht und sonst niemanden.

Spezieller Deal! Holen Sie sich CactusVPN für $ 3.5 / Monat!

Und sobald Sie CactusVPN-Kunde werden, haben wir immer noch eine 30-tägige Geld-zurück-Garantie.

Fazit

VPN-Datenverschlüsselung wird dazu verwendet den Datenverkehr der Nutzer und deren Informationen zu sichern, im Wesentlichen soll dies vor Überwachung durch den ISP schützen, Cyber-Kriminellen und Überwachung durch die Regierung.

So funktioniert es: Der VPN-Klient verschlüsselt zuerst die Verbindungsanforderungen und sendet sie an den VPN-Server, der sie entschlüsselt und an das Internet weiterleitet. Anschließend werden die empfangenen Daten vom VPN-Server verschlüsselt und an den VPN-Klient gesendet, der die empfangenen Informationen dann für Sie entschlüsselt.

Es wird viel darüber gesprochen, wie die VPN-Verschlüsselung funktioniert – wie lange der Verschlüsselungsschlüssel ist, welche Art von Verschlüsselungsalgorithmus und Chiffren verwendet werden, welche Art von Verschlüsselung für den Authentifizierungsprozess verwendet wird, welche Art von Schlüsselaustauschprotokollen verwendet werden und welches VPN-Protokoll (s) wird (werden) verwendet.

Insgesamt sollten Sie einen VPN-Anbieter auswählen, der VPN-Protokolle wie OpenVPN, IKEv2 und SoftEther, Chiffren wie AES und Camilla, Authentifizierungsverschlüsselung über 256 Bit und Handshake-Verschlüsselung wie RSA-2048 bietet.

Introduction to VPN

Introduction to VPN

What Is PFS (Perfect Forward Secrecy)?

What Is PFS (Perfect Forward Secrecy)?